セキュリティ 2026.02.04

2025.12.26

セキュリティ

不正アクセスは、現代のビジネスシーンにおける、最も身近なリスクの一つです。

発生すると、情報漏洩や業務停止など重大な被害や企業の信用失墜につながるため、正しい知識を身につけ、日頃から適切な対策を講じることが欠かせません。

そこで今回は、不正アクセスの概要や対処法、予防法などについて詳しく解説します。

![[alt:不正アクセスとはイメージ図]](http://www.c-ntn.co.jp/wp-content/uploads/2025/12/23493949_m.jpg)

不正アクセスとは、アクセス権を持たない者がコンピューターシステムやネットワークに侵入し、不正に利用する行為です。

Wi-Fiのタダ乗りやなりすまし行為のほか、他人のIDやパスワードを無断で使用したり、システムの脆弱性を突いて権限を偽装したりする行為が該当します。

これらの行為は、日本では不正アクセス禁止法(正式名称:不正アクセス行為の禁止などに関する法律)によって禁止されています。

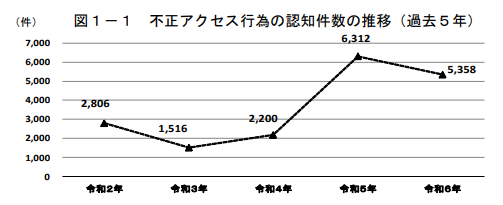

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況|国家公安委員会

2024年における国内の不正アクセス認知件数は約5,400件と、前年からは減少したものの深刻な状況です。

なかでも、他人のIDやパスワード(識別符号)を窃取して不正ログインを行う識別符号窃用型の手口が9割を占めており、パスワード設定・管理の甘さを狙った手口が中心です。

近年は、業務停止や金銭窃取、ウイルス感染を目的とした巧妙な攻撃も増えているため、基本的なセキュリティ対策が欠かせません。

参考:不正アクセス行為の禁止等に関する法律 | e-Gov 法令検索

ネットワークを介した業務が当たり前になった今、どのような企業にとっても「不正アクセス」は他人事ではありません。

不正アクセスを含むサイバー攻撃を受けると、以下のような深刻な事態が起きる可能性があります。

企業には、不正アクセスのリスクを正確に理解し、適切に対策することが求められます。

不正アクセスによる深刻な被害として、まず情報漏洩が挙げられます。

近年は、盗んだデータを売買したり、身代金目的で脅迫の材料にしたりするといったケースも増えているため、注意が必要です。

また、不正アクセスを受けた端末に保存された情報だけでなく、ネットワーク上の連携システムや外部記録媒体(USBメモリなど)のデータにも漏洩リスクがあります。

流出する可能性があるデータの例は、以下のとおりです。

ランサムウェアによるファイル暗号化、Webサイトの改ざんなども、不正アクセスによって生じるリスクです。

ランサムウェアとは、感染したコンピュータのファイルやシステムを暗号化し、解除するための「身代金(ランサム)」を要求する悪意あるソフトウェアを指します。

ただし、身代金を支払ってもデータが戻る保証はないため、慎重な対応が必要です。

また、身代金に加えて「金銭を支払わなければ盗取したデータを公開する」と脅迫する「二重脅迫」も増えてきています。

このほか、Webサイトの改ざんでは、見覚えのない画像が貼られたり、サイトにマルウェアが埋め込まれたりといった事例があります。

自社サイトが知らぬうちにサイバー攻撃に利用されているケースも多く、意図せず訪問者に不利益を与えてしまうことも少なくありません。

参考記事:ランサムウェアとは?被害事例や防止策をわかりやすく解説

不正アクセスが発生すると、ネットワーク遮断やデータ破損によって業務やサービスが止まり、企業活動に重大な影響を及ぼします。

実際に2022年には、国内大手自動車メーカーで、主要取引先への不正アクセスをきっかけに複数の社内システムや、生産ラインが停止する事態が発生しました。

復旧には調査・隔離・再構築など多くの工程が必要となるため、停止期間が長期に渡ることも少なくありません。

その間、営業活動や顧客対応が滞れば、信頼低下や機会損失につながり、ブランドイメージも損なわれます。

被害が大きいほど復旧コストは膨らみ、企業が経営危機に陥る可能性が高まります。

その場合、関連会社や従業員、その家族などへ影響が波及することも避けられません。

不正アクセスは、ハッカーによる高度なサイバー攻撃と思われがちですが、実際には、以下のような日常の小さな油断やミスから発生することも多いです。

不正アクセスを防止するためには、自分たちの環境で起こりうる原因を理解し、侵入経路を正しく把握することが必要です。

不正アクセスの多くは、ユーザーが複数のサービスで認証情報を使い回していることに起因します。

特に、推測されやすいIDやパスワードを設定していると、それらが盗まれたり流出したりして、別のサービスへ不正にログインされる可能性があるため注意が必要です。

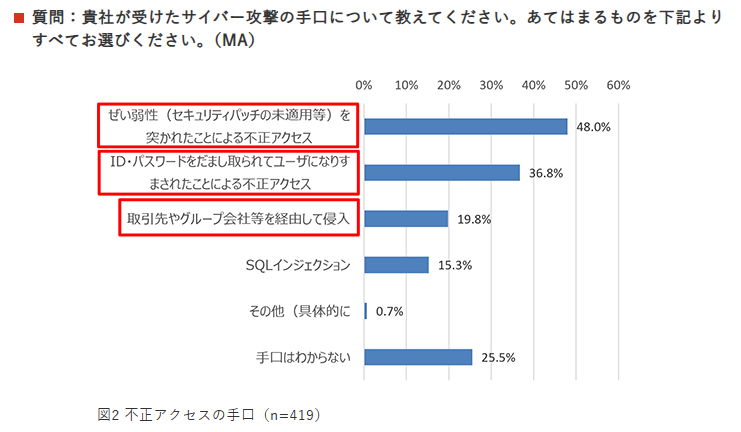

独立行政法人情報処理推進機構(IPA)の調査では、不正アクセスを受けた企業の約4割が「ID・パスワードをだまし取られた」と回答しており、認証情報の厳重な管理が重要であることがわかります。

出典:2024年度中小企業等実態調査結果|独立行政法人情報処理推進機構(IPA)

不正に入手した認証情報をもとに別のサイトや業務システムにログインを試みるリスト型の攻撃は、高度な技術を要さないうえに大量の組み合わせを試せるので、パスワードの使い回しなどがあると被害が広がりやすくなります。

共通パスワードの使い回しが慣習化している場合には、サービスごとに変えるといった対応が必要です。

データへのアクセス管理の不十分さは、不正アクセスの原因となります。

例えば、以下のような不注意な行為が挙げられます。

事例としては、アクセス制限の設定ミスにより、社内用のプログラム実行ファイルが第三者も閲覧できる状態になっており、不正アクセスを受けたケースが報告されています。

こうした人的ミスを防ぐためには、従業員へのセキュリティポリシーに関する指導が不可欠です。

また、定期的に管理体制を見直し、権限設定が適切に設定されているかどうかを確認することも欠かせません。

セキュリティ対策をしているつもりでも、脆弱性が放置されていれば、攻撃者は簡単に不正アクセスできてしまいます。

先述の独立行政法人情報処理推進機構(IPA)の調査によると、脆弱性を突いた攻撃を受けた企業は全体の約5割にのぼります。

不正アクセスを招いた事例としては、VPN装置の脆弱性を悪用されて個人情報や社内ファイルが窃取される、CMSの脆弱性を突いて企業サイトにウイルスが埋め込まれるなどのケースが報告されています。

脆弱性は攻撃者が最も好む侵入口なので、対応の遅れはそのまま企業のセキュリティ強度低下につながりかねません。

既知の脆弱性を残さないためには、不正アクセスに関する最新情報の入手や、OS・ソフトウェアの更新、パッチ適用、セキュリティソフトの導入など、対策を講じることが重要です。

参考記事:VPNに潜む脆弱性|トラブル事例や被害に遭わないための対策方法も解説

不正アクセスは、攻撃者によって用いる手法は多岐にわたります。

代表的な手口としては以下が挙げられます。

手口が違えば備えるべき対策も変わるので、自社のセキュリティを考えるうえで、攻撃の種類や特徴を知っておくことは欠かせません。

ここでは、不正アクセスの主な種類を解説していきます。

パスワードクラック攻撃(パスワードクラッキング)とは、何らかの手段でパスワードを不正に解析しようとする手口です。

主に「総当たり攻撃」「逆総当たり攻撃」「辞書攻撃」「パスワードリスト攻撃」の4つの方法があり、それぞれ狙われやすいパスワードが異なる点が特徴です。

| 攻撃手法 | 概要 | 狙われやすいパスワード例 |

| 総当たり攻撃(ブルートフォースアタック) | 組合せ可能な文字や数字をすべて試す | 単純な文字列(abcd、1234など) |

| 逆総当たり攻撃(リバースブルートフォースアタック) | 特定のパスワードを複数のIDで試す | 使われがちなパスワード(password、12345678など) |

| 辞書攻撃 | 辞書にある単語(人名・地名・頻繁に使用される文字列など)からパスワードを推測する | 単純な単語(tokyo、yamadaなど) |

| パスワードリスト攻撃(クレデンシャルスタッフィング) | 流出したIDとパスワードを、ほかのサービスのログイン時に試す | 他のサイトと同じパスワード |

これらは自動で侵入を試みるため、単純で短いパスワードを設定している場合は、わずか数秒で突破されてしまうことがあります。

フィッシング詐欺は、攻撃者が企業や公的機関を装い、メールやショートメッセージを使って不正なサイトに誘導する手口です。

巧妙に偽装したWebサイトでパスワードやクレジットカード情報などの情報を入力させ、データを盗みます。

メールの差出人や企業のロゴ、URLの構造まで精巧に模倣し、ユーザーを信用させて情報を入力させる方法が一般的です。

例えば、実在する企業を騙るメールに記載されたURLにアクセスし、金銭をだまし取られる事例が報告されています。

このほか、SNSの投稿に記載されたURLから、フィッシングサイトに誘導されるケースもあるため、注意が必要です。

従業員がフィッシング詐欺に遭うと、そこから社内ネットワーク全体や取引先にまで被害が及びかねません。

ソフトウェアやサーバー、アプリケーションに残ったセキュリティ上の脆弱性を狙う不正アクセスもあります。

セキュリティ上の欠陥を突いたアクセスの代表例は、以下のとおりです。

| 攻撃手法 | 概要 |

| SQLインジェクション | 入力フォームなどを通じて、データベースに不正なSQL文(データベースを操作する文章)を送り込む |

| OSコマンドインジェクション | 外部からOSのコマンドを実行させ、システムを乗っ取る |

| バッファオーバーフロー攻撃 | メモリの管理ミスを突き、任意のコードを実行させる |

| リモートファイルインクルージョン | Webアプリケーションの脆弱性を狙い、不正なコードを外部から読み込ませて実行させる |

これらの攻撃に遭うと、攻撃者にデータベースを操作されて機密データを持ち出されたり、システムに侵入されてサイバー攻撃の踏み台にされたりといったリスクが高まります。

不正アクセスが発生した際には、いかに速やかに対応できるかが被害を抑えるポイントになります。基本的な対処の流れは以下のとおりです。

攻撃者が内部に入り込んだまま放置すれば、被害が社内ネットワーク全体に波及しかねません。

不正アクセスによる被害を最小限に食い止めるためには、事前に正しい流れを理解し、いざという時に迷わず動ける体制づくりが重要です。

不正アクセスを確認したら、まずは感染が疑われる端末やサーバー、システムをネットワークから切断します。

LANケーブルを抜いたり、Wi-Fiを無効化したりして、不正アクセスが社内に拡大するのを防ぎましょう。

ただし、電源を切ってしまうとログが消える可能性があるので注意が必要です。

不正アクセスが疑われる場合は端末の電源を切らずに、ログイン履歴やログ情報などの証拠を保全してください。

また、直ちにパスワードの変更も行い、ほかのサービスでパスワードを使い回している場合は、それらもすべて変更します。

不正アクセスにより外部から勝手にIDやパスワードが変更されるケースも懸念されるため、これらの対処は速やかに行うことが大切です。

不正アクセスが発覚したら、初動対応ののち、情報システム部門や経営層といった関係部署に速やかに報告しましょう。

被害の内容や影響を受けた範囲などを社内全体で確認・共有することで、二次被害を防げる可能性があります。

例えば、契約しているセキュリティサービスがある場合には、連絡して助言を仰ぐことも有効です。

必要に応じて警察やサイバー犯罪相談窓口などに相談するほか、顧客や取引先の情報流出が疑われる場合には、適宜対応を検討してください。

対応が遅れると、混乱につながり、被害の拡大や企業イメージの低下を招きます。

不正アクセスの封じ込めと連絡が済んだら、原因調査を行い、再発防止策を講じましょう。

例えば、アクセスログや通信ログを解析し、侵入経路や攻撃手法を特定します。

異常な通信、操作履歴などを確認することで、被害範囲の把握も可能です。

その後、原因に応じた再発防止策を策定し実施します。

原因に対する再発防止策の例は、次のとおりです。

| 原因 | 再発防止策 |

| 脆弱なパスワードの使用・使い回し | 多要素認証・強固なパスワードポリシーの導入 |

| ソフトウェアの脆弱性の放置 | システム・ソフトの定期的なアップデート |

| アクセス権限の設定ミス | アクセス権限の見直し・権限管理ポリシーの設定 |

| フィッシング被害 | 従業員へのセキュリティトレーニングの実施 |

不正アクセスは、発生してから対処するよりも、そもそも発生させないことのほうが重要です。

攻撃者は常に脆弱なポイントを探しており、規模に関わらず、セキュリティの甘い企業がターゲットになります。

不正アクセスを防ぐためには、日頃からセキュリティ意識を高く持ち、適切に対策を講じる必要があります。

以下が具体的な対策です。

有効な防止策を把握し、自社のセキュリティに取り入れましょう。

不正アクセスを防ぐために行いたいのは、強固なパスワードの使用と多要素認証の導入です。

単純な文字列や推測されやすいパスワードは容易に突破される可能性があるため、以下のような対策が推奨されます。

また、上記に加えて多要素認証の導入を行うと、より安全性を高められます。

多要素認証とは、ログイン時に知識情報(パスワード・PINコード)、所持情報(スマートフォン・ICカード)、生体情報(顔・指紋)のうち2つ以上の要素を組み合わせて本人確認を行う仕組みです。

これらを設定することで、万が一パスワードが漏洩しても、不正アクセスを防止できる可能性が高まります。

多要素認証は、導入コストが低く、企業の規模も問わないため、手軽にできるセキュリティ強化の手段です。

脆弱性対策には、ソフトウェア・OSの定期的なアップデートが欠かせません。

セキュリティパッチ(修正プログラム)の適用により、脆弱性を狙った攻撃に対処できます。

ソフトウェアやOSの更新に関しては、以下の対策が推奨されます。

計画的にアップデート管理を行い、定期的な更新や古いシステムの棚卸を実施しましょう。

不正アクセスは人的なミスから引き起こされるケースも多いため、従業員への情報セキュリティ教育が不可欠です。

たとえ高度なセキュリティ対策を講じていても、社員のセキュリティに対する意識が低ければ、悪意のある攻撃を完全に防ぐのは難しいでしょう。

企業がセキュリティ教育に注力することで社員一人ひとりの意識が向上し、アクセス権限の設定ミスや悪意あるURLのクリックといったミスが抑えられ、不正アクセスの防止につながります。

強固なパスワードの使用や従業員へのセキュリティ教育に加えて、UTM(統合脅威管理)を導入すると、より効果的に不正アクセス対策が行えます。

UTM(Unified Threat Management)は、複数のセキュリティ機能を1つの装置に集約し、包括的に脅威を防ぐための仕組みです。

多様な不正アクセスに対応することができ、まんべんなくセキュリティ対策を行うことができます。

例えば「FLESPEEQ UTM」では、以下の機能を1つに集約しています。

これらを一元管理できるため、ネットワークの安全性を高められるだけでなく、コストの低減と運用管理者の負担軽減が実現可能です。

また、機器を拠点に設置する「オンプレ型」と、クラウドUTM・インターネット接続がセットになった「クラウド型」があるので、自社の要件に合わせて柔軟に選択できます。

専門知識がなくても導入しやすく、運用・保守もエンジニアに任せられるため、IT担当者が少ない場合にも安心して活用できます。

不正アクセスとは、アクセス権のない者が、不正にネットワークへ侵入する行為を指します。

高度なハッキングによる攻撃もありますが、不正アクセスの多くは、パスワード管理の甘さやセキュリティ設定の不備といった人的ミスが原因です。

攻撃の手口は多様化・巧妙化しているため、従業員への情報セキュリティ教育とともに、多要素認証(MFA)やUTM(統合脅威管理)といった技術的な対策が求められます。

UTMは、複数のセキュリティ機能を一元管理できるので、セキュリティ対策に人員や時間を割けない企業に最適です。

FLESPEEQ UTMは、ファイアウォールやアンチウイルス・アンチスパム、Web・URLフィルタリングといった複数のセキュリティ機能を1台に集約しています。

また、クラウド型とオンプレ型をご用意していますので、企業規模や業務内容に合わせて柔軟に選択することが可能です。

導入から保守までワンストップのサポートをご提供するため、IT担当者が不在でも安心して導入していただけます。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。