セキュリティ 2025.12.01

2025.09.08

セキュリティ

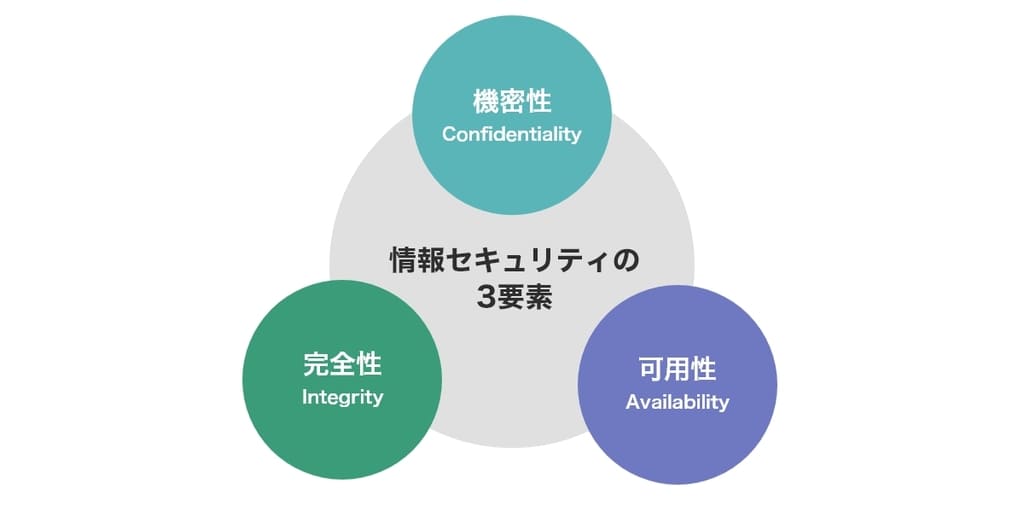

情報資産を守るためには、情報セキュリティの3要素である「CIA:機密性(Confidentiality)、可用性(Availability)、完全性(Integrity)」を適切に実施することが重要です。

このうち「完全性」とは、企業や組織が所有する情報が正確かつ、最新の状態であることを意味します。

今回は、完全性対策の必要性や、完全性を高めるための8つの方法などについて解説します。

情報セキュリティにおける「完全性」とは、情報が生成、送信、保存、取得される過程で、一貫して正確であることを保証する概念です。

完全性が損なわれると、データの消失や業務の混乱といったトラブルを招き、企業の信頼を大きく損ねるリスクがあります。

完全性が脅かされる要因はサイバー攻撃のほか、システムエラーやソフトウェアの不具合、ヒューマンエラーなどです。

とくに近年は、サイバー攻撃の巧妙化により、意図しない形で完全性が損なわれるリスクが高まっているため、企業はより高度な対策を講じることが求められています。

完全性を守ることは、組織の信頼性や法的リスクの回避にもつながるため、情報管理の中核として重視すべき分野です。

参考記事:機密性・完全性・可用性とは?セキュリティリスクアセスメントへの活用や、新たな4つの要素を解説

企業や組織にとって、情報の完全性を守ることは信頼性や法令遵守の観点からも極めて重要です。

万が一、業務データや顧客情報に不正な変更が加えられれば、業務の混乱、信用の失墜、損害賠償といった深刻な問題に発展しかねません。

完全性を高めるには、複数の対策を組み合わせた包括的な管理が必要です。

ここでは、完全性を高めるための具体的な方法として、以下の8つを紹介します。

それぞれ見ていきましょう。

読み取り可能なデータを暗号文に変換することで、不正アクセスからデータを保護できます。

暗号化されたデータは鍵がなければアクセスできないため、アクセスを許可された人だけがデータを利用できる状態になり、仮にデータ漏洩が発生した場合でも機密性や安全性が保たれます。

そのため、社内文書や顧客情報、財務データなど、重要性の高いデータには、暗号化の適用が不可欠です。また、暗号化の鍵は適切に管理することが求められます。

完全性を守るためには、データにアクセスできる人を必要最小限に抑えるのが原則です。

アクセス制限(アクセス制御)をかければ、不特定多数のアクセスによる改ざんやデータの破損を防ぎ、完全性を維持できます。

データの読み取り、削除、編集といった操作権限は特定のユーザーに制限し、不正な変更を防ぎましょう。

デジタル署名は、データの完全性を保証する技術の一つです。

送信者がデータに対して署名を生成し、それを受信者側が検証することで、内容が改ざんされていないことを確認します。

これにより、通信中にデータの不正変更がないことや、偽のデータが送信されていないことなどの保証が可能です。

デジタル署名は、第三者によるデータのすり替えや改変を防ぎ、証拠性の高いデータのやり取りの実現に貢献します。

なお、デジタル署名はハッシュ関数や公開暗号方式などを用いて暗号化するのが一般的です。

ログ監査は、システムやデータへの操作履歴を記録し、完全性を保護するために役立てる方法です。

いつ、誰が、どの操作を行ったのかを細かく確認できる状態になるため、万が一不正な操作や改ざんが発生した場合にも追跡でき、早期の対応が可能です。

自動通知機能やアラートシステムと組み合わせれば、より速やかに異常の検知・対応ができるでしょう。

また、ログ監査が行われているという事実を従業員に伝えることで、不正を抑止する心理的な効果をもたらします。

ハッシュ関数は、データが改ざんされていないかを検証するために用いられる手法です。

任意のデータに対してハッシュ値(固定長の出力)を生成し、データが変更されるとそのハッシュ値も変わる仕組みになっています。

例えば、ファイルを送信する前と受信後が同じハッシュ値であれば、内容が改ざんされていないことを証明できます。

反対に、一文字でも変更されればハッシュ値も変わるため、データの改ざんがあれば簡単に検出可能です。

古いソフトウェアにはセキュリティホール(脆弱性)が存在する可能性があります。

そこを突かれることでデータ改ざんやウイルス感染のリスクが高まります。

そのため、システム、ソフトウェアを定期的に更新し、セキュリティパッチやバグ修正を適用することが必要です。

適切に更新すれば、既知の脆弱性やバグが修正され、データの完全性を脅かす要因を排除しやすくなります。

自動更新を設定し、漏れなくアップデートが実施できる環境を確保しておきましょう。

万が一、データが破損したり改ざんされたりした場合に備え、定期的にバックアップを確保しておきましょう。

バックアップがあれば、消失や不正に改ざんされた状態からでも、迅速に元の状態に復旧できます。

また、バックアップ自体の完全性を保つためにも、セキュリティ対策が必要です。

具体的には、バックアップデータの取得は複数の方式で行なう、ネットワークから切り離す、書き込み禁止の設定にするといった対策が考えられます。

いくら技術的な対策を講じても、組織のルールが統一されていなければ、完全性は守れません。

運用管理規程を適切に定め、データの虚偽入力、書き換え、消去、混同を防止するよう、従業員に対して周知徹底しましょう。

また、運用管理規程に含むべき主な内容としては、以下が挙げられます。

情報資産を守るには、完全性だけでなく「機密性」と「可用性」を保つことも重要です。

これらを踏まえ、情報セキュリティを万全にするには、多角的な視点の対策が必要です。

例えば、FLESPEEQ UTMなら、情報資産をウイルスなどやサイバー攻撃などから包括的に保護することが可能です。

自社の取り扱うデータや業務内容に合わせて、適切なサービスを選びましょう。

情報セキュリティにおける完全性とは、データが破損、改ざんされることなく一貫して正確であることです。

この完全性が損なわれると、重要なデータが失われたり、業務に支障が出たりして、企業の信頼に影響を与えます。

完全性を守るためには、データの暗号化やアクセス制限の実施、ログ監査の徹底など、さまざまな対策が必要です。

一つのセキュリティ対策で対応するのは困難なので、UTMのように多角的な対策が行えるシステムの導入をおすすめします。

日本通信ネットワークの提供するFLESPEEQ UTMは、Webフィルタやアンチウイルス、ファイアウォールなどを一つにまとめたセキュリティサービスです。

安全な通信環境を構築し、ネットワーク内外からの攻撃や不正アクセスに対応可能です。さまざまなセキュリティ機能を活用することで、情報資産を多角的に守ります。

必要に応じて保守管理にも対応できるため、専任者のいない企業様でも安心してご利用いただけます。

まずはお気軽にお問い合わせください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。