セキュリティ 2026.02.04

2025.08.12

セキュリティ

多層防御とは、複数の領域にセキュリティ対策を設置し、多層的にサイバー攻撃に備える防御体制のことです。

近年のサイバー攻撃の多様化を受け、注目が高まっています。

本記事では、多層防御の仕組みや、メリット、具体的な方法などについて解説します。

多層防御とは、複数の領域にセキュリティ対策を設置し、多層的にサイバー攻撃に備える防御体制のことです。

具体的には、「入口」「内部」「出口」の3カ所に防御層を構え、高度で多様化した外部からの脅威に対応します。

ファイアウォールやログ監視、プロキシサーバーなどを組み合わせることにより、一つの防御層が突破されても、次の層で被害を食い止めることが可能です。

こうした多層的な構えにより、未知の脅威やヒューマンエラーに対しても柔軟に対応できるのが特徴です。

まずはその仕組みと、混同されやすい多重防御との違い、ゼロトラストとの関係について確認しておきましょう。

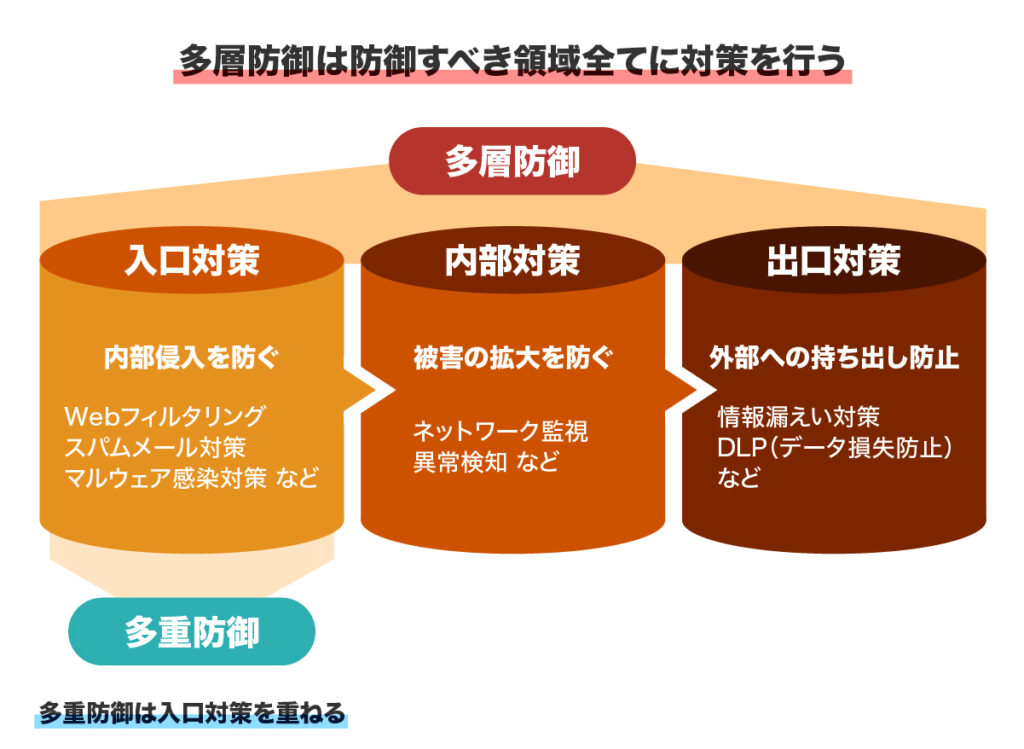

多層防御は、大きく分けて、以下の3つの対策から構成されます。

それぞれに明確な役割があるため、全体としてバランスよく機能させることが大切です。

どれか一つのセキュリティ対策で情報資産を守り切るのは困難なので、段階に合った対策を行い、ネットワークの保護体制を強化しましょう。

入口対策とは、外部からの攻撃や不正アクセスを未然に防ぐことを指します。

例えば、外部からの許可されていない通信を遮断するファイアウォール、設定した条件に該当しないメールを選別し排除するメールフィルタリングなどが、入口対策に該当します。

このほか、マルウェアの侵入を防ぐアンチウィルスや、怪しい通信を検知するIDS/IPS(侵入検知・遮断システム)なども、入口対策として有効です。

外部との境界は最も攻撃されやすい部分のため、強固なセキュリティ対策が求められます。

内部対策とは、入口で脅威の侵入を防げず、ネットワーク内に侵入した場合に、内部での活動を制限して被害の拡大を防ぐことです。

具体的には、異常を検知して管理者に報告するEDR、ネットワーク機器やサーバーなどの動作をチェックするログ監視などの設置などが挙げられます。

このほか、被害範囲を限定するためにネットワークを細かいセクションに分ける、アクセス権限を徹底するといったことも、内部対策に該当します。

出口対策は、機密情報をはじめとする重要データが外部に漏洩するのをブロックするための対策です。多層防御の最後の砦といえます。

具体的には、不正な通信を監視・ブロックするプロキシサーバーの設置、WAF(Web Application Firewall)による通信内容の監視と不正アクセスの遮断などが、出口対策にあたります。

出口対策が適切に構築されていれば、万が一内部で情報にアクセスされても、外部への送信を防げるため、被害を最小限に抑えることが可能です。

多層防御と多重防御の主な違いは、防御範囲と、セキュリティシステムや機器の設置箇所などです。

多層防御が、入口・内部・出口対策が行える複数箇所に防御策を配置するのに対し、多重防御は、入口を守ることに特化した対策になっています。

脅威の入口となる部分に、ファイアウォールやIDSなどの異なる対策をいくつも重ね、外部からの侵入を防ぐのが、多重防御の特徴です。

多重防御は入口対策としては有効ですが、万が一内部へ侵入された際に対応できる防御層がないため、被害が拡大する可能性があります。

多層防御とゼロトラストは同じものと捉えられるケースがありますが、実際には、お互いの足りない部分を補う関係性といえます。

ゼロトラストとは、「信頼(トラスト)=ゼロ」という意味で、社内外問わずすべてのアクセスを信頼しないという考えのもと、ネットワークの監視・検証などを実施するセキュリティ対策です。

このゼロトラストの基本概念と多層防御を組み合わせることで、より強固なセキュリティ対策の実現が可能になります。

参考記事:ゼロトラストネットワークとは?従来のセキュリティとの違いやメリットを解説

セキュリティ対策において多層防御が必要とされる理由は、以下の2点です。

多層防御によるセキュリティ対策の必要性を把握し、自社のセキュリティ強化に活かしましょう。

個人または企業に対するサイバー攻撃の手口は、年々高度かつ巧妙になっています。

内閣サイバーセキュリティセンターが発表する「サイバーセキュリティ2024の概要」でも、ゼロデイ攻撃の増加など、サイバー攻撃の洗練化が報告されています。

また、生成AIをはじめとする新技術の普及に伴った、新たなリスクの増大が示唆されており、企業にはより責任のある対応が求められている状況です。

自社のネットワークにおいては、特定の層だけを守るのではなく、さまざまな脅威に対応できる幅広い対策が欠かせません。

近年、テレワークやハイブリッドワークの普及により、社員が自宅または外出先から業務にアクセスする機会が一般化しています。

また、業務システムやファイル管理などにクラウドサービスを利用する企業も増加し、社外で情報を取り扱うケースも当たり前になってきました。

こうした変化により、企業が保護すべき対象は、社内ネットワークだけでなく、個々の端末やインターネット経由の通信にも広がっています。

そのため、従来の境界型防御では、十分にカバーしきれない場面が増えていると言わざるを得ません。

IT環境の変化に合わせて、オンプレミス型で行ってきたセキュリティ対策をクラウド型にするべきかと悩むこともあるでしょうが、完全移行は慎重に検討しましょう。

企業の規模や取り扱うデータによっては、オンプレミス型のほうが適しているケースもあるので、併用を検討するのが現実的です。

オンプレミスとクラウドの両方に対応したセキュリティ設計と、アクセス元にかかわらず安全性を確保する多層防御の必要性が高まっています。

企業が多層防御を導入する主なメリットは以下のとおりです。

とくに、情報漏洩や業務停止といったリスクは企業の信頼と財務基盤に影響を与えるため、被害の発生・拡大を抑える多層的なセキュリティ対策が必要です。

多層防御を導入することで、日々変化するサイバー攻撃に対して立体的な防御体制を構築でき、企業の事業継続リスクの大幅な軽減が可能になります。

例えば、次のような状況を未然に防げるのがメリットです。

多層防御では、単一のセキュリティではカバーしきれない攻撃にも、複数の防御層が連携して対応するため、たとえ攻撃を受けても業務が止まらない体制を実現できます。

サイバー攻撃が成功しにくくなるだけでなく、被害が発生した場合においてもその規模を限定できるため、顧客対応や法的措置の負担も軽減できるでしょう。

結果として、クライアント対応や納期、ブランドイメージの維持など、日常業務と経営に直結するリスクを最小限に抑えます。

多層防御は、必ずしもゼロから構築する必要はありません。既存のセキュリティ対策を活かしつつ、不足部分を補強することでも実現可能です。

例えば次のようなケースでも、全体を入れ替えることなく、必要な部分にのみピンポイントで対策を追加できます。

また、複数の対策を導入することで把握しにくいセキュリティ状況が可視化され、「どこが弱いのか」「何を優先的に強化すべきか」が明確になるのも利点です。

大がかりな投資と工期をかけず、段階的にセキュリティを底上げできる柔軟性は、特に中小企業やIT専任者が少ない現場にとって大きなメリットとなるでしょう。

多層防御は、業務への影響を最小限に抑えながら、無理なく取り組めるセキュリティ対策です。

多層防御を実現するためには、前述のとおり、入口、内部、出口という考え方に基づいて、セキュリティ対策を実施する必要があります。

それぞれに適したセキュリティソリューションを把握し、目的に合わせて活用していきましょう。

ここでは、各セキュリティの特徴と活用例などを解説していきます。

社内ネットワークと外部ネットワークの境は、サイバー攻撃の入口として標的になりやすい部分です。

入口対策として、具体的には以下のようなものが挙げられます。

ファイアウォールは、社外ネットワークと社内ネットワークの間に配置されるセキュリティ装置です。

送受信される通信内容を監視し、あらかじめ設定したルールに従って、許可された通信だけを通過させる仕組みです。

防火壁という名のとおり、外部からの不正なアクセスを遮断する役割を担っています。

これにより、マルウェアの侵入、標的型攻撃の足がかりとなる通信をブロックでき、社内システムに強固な防衛線を構築できます。

参考記事:UTMとファイアウォールの違いとは?役割や仕組みを徹底解説

スパムフィルターは、受信メールを自動的にチェックし、迷惑メールや不審なメールを除外するセキュリティ対策です。

送信元や件名、本文の内容、添付ファイルなどを分析し、スパムメールの特徴に合致するものを自動で振り分けたりブロックしたりするのが特徴です。

これは、事前にルールの設定ができるほか、機械学習によって精度の高い判別を行えるものもあります。

スパムフィルターにより、ウイルス感染やフィッシング詐欺など、メールをきっかけとした被害のリスクを大幅に低減することが可能です。

参考記事:企業のスパムメール対策を徹底解説|受信時の対処法や事前対策を紹介

IDSとIPSは、どちらも異常を検知するシステムですが、その対応に違いがあります。

IDS(侵入検知システム)は、ネットワークやシステムに対するアクセス、通信をリアルタイムで監視し、不正・異常を検知した場合に管理者に通知する仕組みです。

一方、IPS(侵入防止システム)は、IDSの検知機能に加え、検知した不正な通信を自動で遮断する機能を持っています。

この2つを組み合わせることで、外部からの攻撃だけでなく、内部からの不審な通信も検出・防御が可能になります。

参考記事:IDSとIPSの違いとは?それぞれの特徴や防御できる攻撃について解説

入口対策を行っていても、サイバー攻撃による内部への侵入を100%防ぐことは困難です。

また、社内から行われる不正アクセスやデータの持ち出しなどに対しては、入口とは別の方法で対策しなければなりません。

内部対策では、社内で利用されるデバイスやログを監視するといった対策と、データそのものを保護する仕組みが重要になります。

具体的な方法は次のとおりです。

EDRは、パソコンやスマートフォン、サーバーといったエンドポイント(端末)の挙動を常時監視し、異常を検知・対応するためのセキュリティ対策です。

以下のような挙動を検知した場合に、リアルタイムでアラートを上げたり、感染端末を隔離したりすることが可能です。

これにより、入口で防ぎきれなかった脅威や、内部の怪しい動きなどが可視化され、被害の拡大を防ぎます。

サーバーやネットワーク機器、従業員が使用する端末などが出力する「ログ(記録)」を継続的に監視することで、不正アクセス、内部不正の兆候を早期に発見します。

例えば、深夜の不審なアクセスや大量のファイル送信など、通常と異なる挙動を自動検知できれば、セキュリティインシデントを未然に防げます。

また、万が一トラブルが発生した際には、記録を遡ってスムーズに原因の特定が行えるため、対応や判断の迅速な実行が可能です。

参考記事:【比較表つき】ログ管理システムおすすめ5選|選び方のポイントも解説

データの暗号化とは、機密情報や重要ファイルを第三者に読み取られない形式に変換し、不正アクセス時の情報漏洩リスクを低減するためのセキュリティ対策です。

たとえ外部や内部の攻撃者にファイルが持ち出されたとしても、暗号化されていれば内容を確認できず、情報流出による実害を抑えることが可能になります。

特定のポイントだけでなく、HDD全体を暗号化するフルディスク暗号化や、通信経路の暗号化などを組み合わせれば、より強固なセキュリティの構築が可能です。

このほか、暗号鍵の管理やアクセス権限の設定といった対策の併用も有効です。

多層防御における出口対策では、重要データを外部に漏らさない、持ち出させないことが重要になります。

具体的な対策としては以下が挙げられます。

プロキシサーバーとは、エンドポイント(ユーザー)とサーバー間の仲介役を担うサーバーのことをいいます。

例えば、従業員が外部サイトにアクセスする際にプロキシサーバーを経由すれば、ログの監視や匿名性の確保が可能です。

これにより、個人のIPアドレスなどが特定されにくくなるほか、情報の流出や不正な通信をブロックできるため、多層防御の出口対策に有効です。

利用状況の可視化やポリシーの強制適用といった面でも優れており、全体のセキュリティレベルを向上させられます。

DLP(データ損失防止)とは、機密情報が不正に持ち出されるのをブロックするシステムです。

例えば、情報が漏洩すると判断したメールの送信をブロックしたり、社内での印刷・コピーを制限したりすることが可能です。

これにより、内部のミスによる意図しない情報漏洩や、悪意を持った不正行為による持ち出しなどに備えられます。

アラートによる警告や、メールの送信停止など、機密データが漏洩する前に止める仕組みなので、最後の防壁として情報保護体制の強化に寄与します。

WAFは、近年増加しているWebアプリケーションに対する攻撃を防ぐための、セキュリティ対策です。

SQLインジェクション、Brute Force AttackのようなWebアプリケーションの脆弱性をついた攻撃では、顧客のログイン情報が改ざんされる、カード情報が流出するなどの危険があります。

WAFは、リスクの高いWebアプリケーションの脆弱性を補完し、従来のセキュリティ製品では防ぐのが難しいサイバー攻撃の検知・遮断が行えるのが特徴です。

多層防御は既存のセキュリティ環境を活用できますが、新たなシステムを導入することで、管理負担やコストが増える点には注意しなければなりません。

多層防御に取り組む際には、管理や運用体制をしっかり整えるほか、コスト増への対応が必要になります。

負担を抑えてスムーズに運用できるよう、多層防御実施のポイントを確認しておきましょう。

多層防御では、複数のセキュリティ機器やソリューションを組み合わせて運用することになるため、管理者にはある程度の知識とスキルが求められます。

また、各製品の設定やログ監視、定期的なアップデートなど、日常的な運用にかかる手間も増加するので、管理者への負担を十分に考慮しなければなりません。

そのため、導入前の段階から、体制の整備や人材の確保を計画的に行うことが重要です。

いくら多くのソリューションを導入しても、適切に運用できなければ宝の持ち腐れです。

スムーズに運用できる環境を整え、多層防御の効果を最大限に発揮できるようにしておきましょう。

多層防御の実現には、セキュリティ製品の導入費用やライセンス料、維持管理にかかる人件費など、さまざまなコストが発生します。

とくに中小企業にとっては、継続的な予算の確保が安定した運用のカギとなるため、慎重に検討しなければなりません。

そこで、必要なすべての機能を個別に揃えるのではなく、機能を統合したセキュリティ製品を活用し、費用や手間を抑えるのも一案です。

例えば、運用コストを抑えるためには、ネットワーク全体を包括的に保護し、運用管理の負担も軽減できる「UTM」の導入が有効です。

複数のセキュリティ機能を集約したシステムの導入により、自社における多層防御の実現がスムーズに進みます。

進化し続けるサイバー攻撃の被害を防ぐためには、複数のセキュリティ機能を用いた多層防御が効果的です。

しかし、多層防御はサイバー攻撃に備える有効な手段である一方、管理が複雑、コストがかかるといった課題もあります。

こうした悩みの解決に最適なのが「FLESPEEQ UTM」です。

ファイアウォール、アンチスパム、Webフィルタリング、IDS/IPSなど、複数のセキュリティ機能を集約したUTMは、安全性を高めつつ、管理とコスト負担の軽減を可能にします。

また、お客様の状況やご要望に合わせて、導入支援、保守管理など幅広いサポートが提供できる点も当社の強みです。

専任者がいない、管理に割けるリソースがないといった理由で多層防御を諦めているのなら、ぜひFLESPEEQ UTMをご検討ください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。