セキュリティ 2026.02.04

2026.01.06

セキュリティ

テレワーク

ネットワーク構築

近年、企業のセキュリティモデルとして、ゼロトラストアーキテクチャが注目されています。

その要因として、ネットワーク環境の急速な変化により、従来のセキュリティでは対応が追いつかなくなっている現状が挙げられます。

この記事では、ゼロトラストアーキテクチャの基本的な概念や、導入によって得られるメリット、詳しい導入ステップも解説していますので、ぜひ参考にしてください。

ゼロトラストアーキテクチャとは、「社内外を問わず何も信用しない」というゼロトラストの考えに則って、システムを守るセキュリティモデルです。

従来は、社内ネットワークを安全な領域として扱っていたため、一度ログインすれば多くのシステムにアクセスできました。

しかし近年は、クラウド利用、リモートワークの拡大、サイバー攻撃の高度化によって、その前提が成り立ちにくくなっています。

ゼロトラストでは、利用者・端末の身元確認や、アクセス権限の妥当性、端末の安全性などを都度検証し、必要最小限の権限だけを与えてリスクを抑えます。

このほか、多要素認証、ログ分析などと組み合わせれば、リスクを24時間監視することも可能です。

こうした仕組みにより、境界に依存しない柔軟かつ強固なセキュリティを確保できる点が大きな特徴です。

近年ゼロトラストアーキテクチャが注目される主な背景としては、以下に挙げるようなネットワーク環境の変化が挙げられます。

それぞれ見ていきましょう。

企業のDX推進にともない、業務システムのクラウド移行や、社外からのアクセスが増加傾向にあります。

それにより、従来の境界型セキュリティでは十分に対応しきれず、安全性を維持することが難しくなりました。

業務データ、アプリケーションが社内外のプラットフォームに分散する状況では、利用者や端末を正しく識別し、必要な範囲で安全にアクセスさせる仕組みが欠かせません。

ゼロトラストアーキテクチャは、このようなDX環境における複雑なリスクに対し、柔軟かつ効果的な対応が可能です。

リモートワークが一般的になり、従業員の自宅または外出先から、クラウドサービスや社内システムにアクセスする機会が大幅に増えています。

そのため、従来の「社内ネットワークにいる=安全」という前提では、セキュリティを確保しきれません。

私物の端末や公共ネットワークを利用するケースも多く、端末の安全性と接続環境のばらつきが、情報漏えい、不正アクセスの新たなリスクにつながりやすくなっています。

例えば、大多数がきちんと端末を管理していても、一人がリスクの高い利用をしていれば、社内ネットワーク全体が危険に晒されます。

ゼロトラストアーキテクチャは、場所やネットワークに依存せず、利用者と端末を都度検証し、安全なアクセスのみを許可する仕組みです。

そのため、リモートワーク環境におけるセキュリティ強化に最適な考え方として注目されています。

クラウドサービスの利用が急速に広がり、今や企業のデータ、アプリケーションは社外環境へ分散しています。

そのため、従来の境界型セキュリティでは管理範囲が追いつかなくなっており、気づかないうちにリスクが高まっているケースも少なくありません。

クラウドは便利で柔軟性が高い反面、アクセス経路が多様化するため、利用者や端末の特定、アクセス権限といった細かな管理が不可欠です。

ゼロトラストアーキテクチャは、クラウドに保存された情報へのアクセスを逐一検証し、最小限の権限のみを付与することで、安全性と利便性を両立します。

ゼロトラストアーキテクチャを導入する主なメリットは以下のとおりです。

クラウド利用やリモートワークが盛んな企業では、とくに大きな恩恵を得られるでしょう。

ゼロトラストアーキテクチャを導入すれば、従業員がどこにいても、あらゆる環境から安全に業務システムへアクセスできます。

これにより、さまざまな勤務形態に対応でき、従業員の働きやすさにもつながります。

場所にとらわれない安全性は、生産性の向上と人材確保に大きく貢献するでしょう。

ゼロトラストアーキテクチャは、従来のセキュリティに比べ、認証・認可のより厳重なコントロールが可能です。

情報漏えいや不正アクセスのリスクを大幅に減らすことができ、ヒューマンエラーによるトラブルが発生しにくくなります。

また、ログが詳細に残るため、不正の追跡や監査が容易になる点も利点です。

ゼロトラストは一つの機能で完結するものではなく、複数の仕組みによって構成されます。主要な要素として以下が挙げられます。

主要な要素が欠けると、従来の境界型セキュリティの脆弱性が残ってしまうため、注意が必要です。

IDおよびアクセス管理機能は、ゼロトラストアーキテクチャの中核となる要素です。

ゼロトラストアーキテクチャでは、アクセスがあるたびに認証と権限の確認・付与を行うため、利用者や端末が「誰であるか」を正確に把握しなければなりません。

そこで、さまざまな認証や制御を組み合わせ、ユーザーの身元と利用環境を多角的に検証します。

具体的には、多要素認証による本人確認や役割に応じたアクセス範囲の制御を行い、過剰な権限付与、なりすましによる不正アクセスなどを防ぎます。

とくに、クラウド利用やリモートワークが広がる環境では、セキュリティと業務効率を両立する基盤として機能するでしょう。

ネットワークセキュリティ機能では、通信経路を細かく制御し、必要な範囲だけにアクセスを許可することでリスクを最小限に抑えます。

ネットワーク全体を保護するSASEや、クラウド利用の安全性を高めるCASBなどが代表的です。

ゼロトラストアーキテクチャでは、ネットワークを細かい単位に分割する「セグメント化」が重要です。

これにより、万が一侵入された場合でも影響範囲を限定できます。

さらに、通信内容を常に監視し、不審なアクセスを即座に検知・遮断できる仕組みがあれば、クラウド環境やリモートワーク環境でも安定したセキュリティの維持が可能です

参考記事:ゼロトラストとSASEの違いとは?関係性や環境構築のメリットについて解説

デバイスセキュリティ機能は、業務に利用する端末1つ1つが安全な状態であるかを常に確認し、不正な端末から社内システムへアクセスされることを防ぎます。

例えば、ウイルス対策やOSの更新状況、設定の適正性などをチェックし、基準を満たさない場合はアクセスを制限してリスクを最小限に抑えます。

会社支給のPC・タブレット、従業員の私物デバイスのセキュリティ要件がバラバラだと、ネットワークの安全性を一定にできません。

リモートワークやクラウド利用が広がる中で、端末の種類や利用環境が多様化しているため、それぞれの状態を可視化し、継続的に安全性を評価する体制が不可欠です。

データセキュリティ機能は、保管・利用・送信において、データを常に安全に扱うための仕組みを提供し、情報漏えいや不正利用を防ぎます。

具体的には、DLP・IRMによるデータの暗号化や機密度に応じた分類、権限に基づくアクセス制御などを組み合わせ、利用者が必要とする範囲でのみデータを扱えるよう細分管理します。

また、データの履歴を記録し、不審な動きに対して迅速に把握できるようにすることで、内外を問わずさまざまな環境でデータを扱う際も安全性の維持が可能です。

これにより、データの所在に関わらず、一貫した保護を施せるようになります。

ワークロードとは、アプリケーションやコンテナ、仮想マシンなど、IT環境で動作する処理の単位を指します。

クラウド利用、マイクロサービス化が進み、ネットワーク環境が複雑になる中で、従来の境界型セキュリティでは動的なワークロードを適切に守るのが難しくなりました。

ワークロードセキュリティ機能は、クラウドや仮想環境で動作するアプリケーション・サービスを保護し、不正アクセスや脆弱性の悪用を防ぐ仕組みです。

サーバーやコンテナといった多様なワークロードに対して、設定の不備、異常な挙動を継続的に監視し、問題があれば速やかに検知・遮断することでリスクを最小限に抑えます。

どこで動作していても同じ基準で安全性を確保できるため、ゼロトラストを実現するうえで欠かせない要素です。

セキュリティ状態の可視化は、組織内で発生するあらゆるログやイベントを収集・分析し、現在の安全性を正確に把握するための仕組みです。

代表的なシステムとして、ログやさまざまなデータで相関分析を行ってインシデントを検知するSIEMが挙げられます。

利用者の操作履歴や端末の挙動、ネットワーク通信の状況などを継続的にモニタリングすれば、異常の兆候を早期に発見し、迅速な対応につなげることが可能です。

統合的な分析基盤を活用することで、多様なデータを横断的に可視化し、ゼロトラストの前提である「常に検証し続ける」体制を強化できます。

ゼロトラスト環境では、アクセス制御やデバイスの評価、ログ監視など、継続的な検証が常に行われるため、人手だけで運用するのは現実的ではありません。

セキュリティ運用の自動化は、膨大なアラート対応や設定管理を効率化し、人的負担を軽減しながらセキュリティレベルを維持・向上させます。

脅威の検知から初期対応までを自動化すれば、対応の遅れによる被害拡大を防ぎ、日々の監視業務をより迅速かつ正確に行えるでしょう。

ゼロトラストアーキテクチャにおける自動化とは、アクセスの検証や端末状態の確認など、多くのプロセスが常時動くことを指します。

このような運用体制は、継続的な保護と効率的なセキュリティ管理を両立できる点が大きなメリットです。

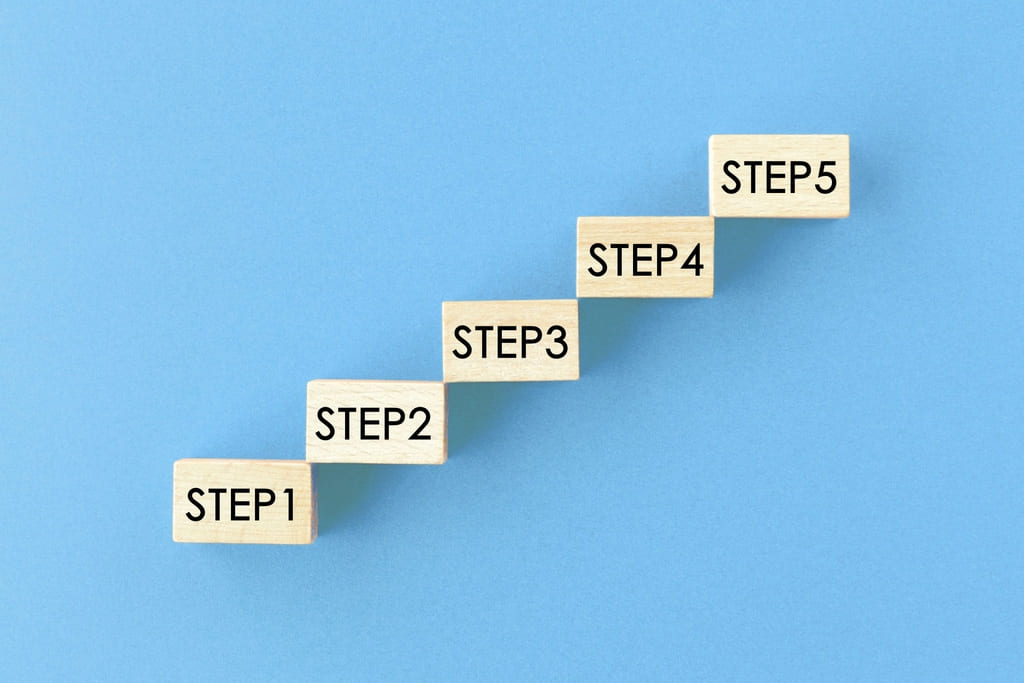

ゼロトラストアーキテクチャの導入においては、適切なステップに沿って進めていくことが大切です。

これらのステップを軽視したり省略したりすると、逆にリスクを増大させ、投資したコストも無駄になりかねません。

ゼロトラストアーキテクチャを導入する第一歩は、自社が守るべき重要なデータやシステム、ユーザー、アプリケーションなどを明確にすることです。

企業によって重要度の高い資産は異なるため、業務への影響度や機密性を基準に、優先的に保護すべき領域を整理しましょう。

一般的に保護対象となるのは、機密データや基幹システム、管理者アカウント、外部と接続するAPIなどです。

これにより、限られたリソースを効果的に配分し、どの範囲からゼロトラストを適用すべきかを判断しやすくなるほか、導入後の対策もより実効性が高まります。

動作を処理する一連の流れ(トランザクションフロー)のマッピングでは、保護対象となるデータやシステムの動きを正確に把握することが大切です。

誰によってどのように利用され、どの経路を通ってやり取りされているのかを整理しなければ、適切な設定ができません。

利用者・端末・アプリケーション・ネットワーク経路などの関係を可視化すれば、セキュリティ上の弱点や不必要なアクセス権限を把握しやすくなります。

このプロセスを丁寧に行うことで、後続のアクセス制御や検証ルールを正確に設定でき、ゼロトラストアーキテクチャの導入効果を高められます。

これまでのステップで定めた保護対象や整理したトランザクションフローに基づき、ゼロトラストアーキテクチャを設計します。

どのようにアクセスを制御し、どの基準で信頼を検証するかといった具体的な仕組みを構築していきましょう。

ID管理、ネットワーク制御、端末評価、データ保護といった要素をどの範囲に配置し、どのように連携させるかを整理することが重要です。

ゼロトラストは、これら複数の要素が連携して初めて機能するため、全体を一貫したポリシーで設計することで、破綻のないセキュリティ体制を構築できます。

また、クラウド環境や既存システムとの整合性を考慮して設計すれば、導入後の運用がスムーズになり、ゼロトラストの効果を最大限に引き出す体制を整えられます。

ゼロトラストポリシーの作成は、誰がどの資産へどの条件下でアクセスできるのかを明確に定義し、組織全体で統一した判断基準を持つための工程です。

利用者の属性、業務内容、端末の安全性、アクセスするデータの機密度などを基に、最小権限の原則に沿った細かなアクセスルールを設定しましょう。

例えば、次のようなルールが考えられます。

また、これらのポリシーは一度作って終わりではなく、業務変更やシステム更新に合わせた継続的な見直しが必要です。

ゼロトラストは導入して終わりではなく、常に状態を監視し、必要に応じて設定を最適化し続けることが前提です。

アクセス状況、端末の状態、ネットワークの挙動を継続的にモニタリングできる体制を構築しておきましょう。

アクセスログや脅威情報を分析し、異常が検知された際にアラート発報や遮断が迅速に行える仕組みがあれば、潜在的なリスクの早期発見と被害の最小化につながります。

また、監視結果や脅威動向に基づいて、ポリシーや設定を随時見直すことが欠かせません。

この改善サイクルを回し続けることで、最新の状況に適したセキュリティレベルを維持し、ゼロトラストの考え方を実現しながらの運用が可能です。

ゼロトラストアーキテクチャを導入する際には、慎重な計画と段階的なアプローチが欠かせません。

既存のセキュリティ環境との整合性や業務への影響、運用負荷、コストなどを十分に考慮することが、成功の秘訣です。

まずは、既存のネットワーク構成やアクセス権限の状況、端末の利用実態、クラウドサービスの運用状況などを整理しましょう。

これにより、自社のセキュリティ環境の弱点、改善するべき領域などが明確になります。

現状把握が不十分なまま対策を進めてしまうと、適切なポリシーを設計できず、過剰な制限や運用負荷の増大につながるおそれがあります。

効率的なゼロトラスト設計には、初期段階で環境を正確に可視化しておくことが大切です。

ゼロトラストアーキテクチャは、カバーする範囲が非常に広いため、すべてを一度に導入するのは現実的ではありません。

自社に必要なセキュリティ対策を明確にし、優先順位を整理することが大切です。

ID管理、端末保護、ネットワーク制御、可視化などの対策の中から、どの領域をどの程度強化すべきかを丁寧に検討しましょう。

対策すべきポイントが曖昧なまま導入を進めると、過剰な制限や機能不足を招き、業務効率の低下、セキュリティリスクが残存しかねません。

利用者の負担を軽減するためにも、事前の精査と計画立案が重要になります。

ゼロトラストアーキテクチャの導入では、システム構築やツールの導入だけでなく、運用体制の整備、人材育成など、多方面で発生するコストを考慮しましょう。

例えば、ID管理基盤の強化やネットワークの再設計、端末管理ツールの導入などは初期費用が大きくなりがちです。

途中で資金が不足すると、設定したポリシーを完全に実装できず、セキュリティに穴が残ってしまいます。

こうした事態を避けるためには、事前に必要な予算を確保し、長期的な投資計画を立てることが重要です。

また、導入後も継続的な監視やポリシー更新といった運用コストが発生するため、初期費用だけに着目するのではなく、全体の運用サイクルを見据えて無理のない予算計画を立ててください。

ゼロトラストアーキテクチャを導入すると、アクセス認証の強化や端末チェックの機会が増加します。

これにより、従業員がシステムを利用する際の手間が増え、使いにくさ、業務効率の低下を招く可能性があります。

こうした負荷は従業員の不満につながるため、ユーザビリティを損なわないような工夫が必要です。

例えば、多要素認証の簡易化や、一度のログイン認証で複数のアプリケーション・サービスにアクセスできる仕組み(シングルサインオン)を活用し、負担を軽減しましょう。

導入前に業務フローへの影響を丁寧に検証し、必要な対策を講じておくことで、セキュリティと使いやすさを両立し、運用定着をスムーズに進めることができます。

ゼロトラストアーキテクチャは、「何も信頼しない」という前提で利用者・端末・データを常に検証し、リモートワークやクラウド利用が進む環境でも安全性を確保します。

ただし、適切に設計しないと逆にリスクが高まってしまうため、導入においては、保護対象の特定からポリシーの策定、継続的な監視まで段階的な取り組みが求められます。

自社の現状を把握するほか、必要な対策の精査、コストの確保、ユーザビリティ低下への配慮など、運用面の十分な準備が成功の鍵です。

FLESPEEQ Web Accessは、導入から運用開始までわずか3ステップで完結するうえ、専門エンジニアによる運用サービスがご利用いただけるので、手間をかけずに安全なネットワーク環境を構築できます。

規模に応じたプランを用意していますので、適切なコストで運用できる点も強みです。

FLESPEEQ Web Accessでは、専門エンジニアのサポートを体験できる30日間の無料トライアルを実施しております。まずはお気軽にお問い合わせください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。