セキュリティ 2026.02.04

2026.02.04

セキュリティ

経営層から「うちのランサムウェア対策は大丈夫?」と聞かれて、答えに困った経験はありませんか?

近年、ランサムウェアによるサイバー攻撃の被害は過去最多のペースで増加を続けています。もはや「うちは規模が小さいから狙われない」という考えは通用しません。むしろ、セキュリティ対策が手薄になりがちな中小企業こそが、大企業へ侵入するための足掛かり(サプライチェーン攻撃)として執拗に狙われているのが実態です。

もちろん、基本的なウイルス対策ソフトは既に導入済みという企業も多いでしょう。しかし、VPNの脆弱性を突いた侵入や、正規のツールを悪用した巧妙な手口の前では、従来の対策だけでは不十分な時代に突入しています。

本記事では、中小企業のIT担当者が今すぐ実践できる「優先順位付きの対策ロードマップ」と、運用負荷を最小限に抑える効率的な方法を解説します。

参考記事:ランサムウェアとは?被害事例や防止策をわかりやすく解説

「ウイルス対策ソフト(アンチウイルス)を入れているからうちは安心だ」という認識は、現代のサイバー脅威においては非常に危険な誤解です。もちろん、エンドポイントの保護は重要ですが、それだけでランサムウェアを防ぎきれる確率は年々低下しています。

なぜ、従来の対策ソフトだけでは不十分なのでしょうか。そこには、攻撃者の手法が「単なるウイルスのばらまき」から「標的を絞った高度な攻撃」へと変化した背景があります。

ここでは、現代のランサムウェア対策が困難と言われる3つの主な理由を解説します。

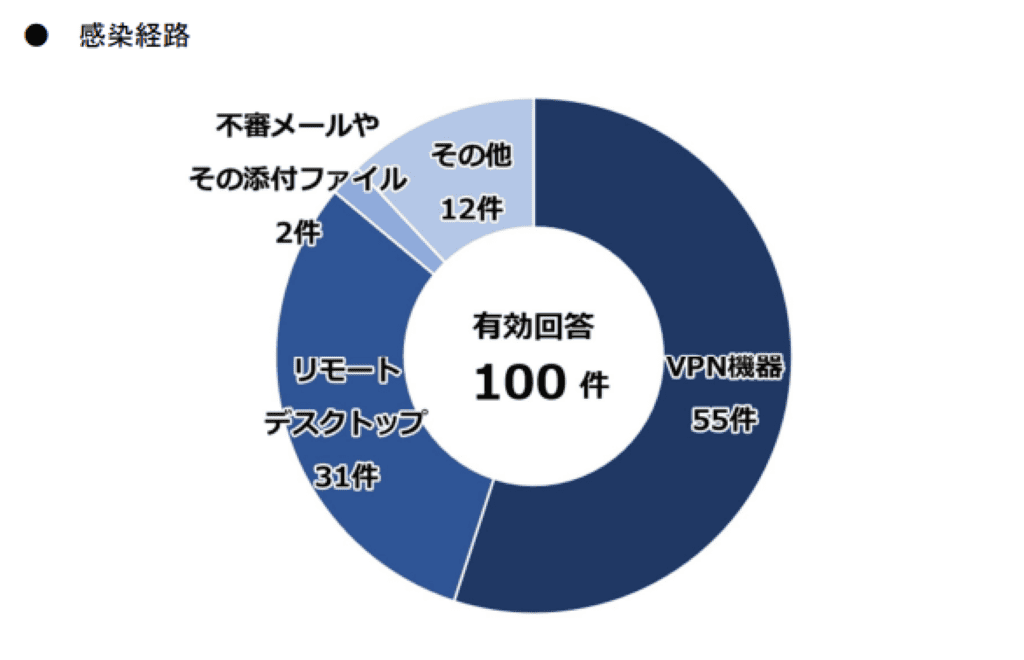

出典:令和6年におけるサイバー空間をめぐる脅威の情勢等について

2020年頃までのランサムウェア攻撃は、主にメール添付ファイルを経由したものが中心でした。この時代であれば、エンドポイントにウイルス対策ソフトを導入し、従業員に「怪しいメールを開かないように」と注意喚起するだけである程度の脅威は防げていました。

しかし現在、攻撃者の侵入経路は大きく多様化しています。

警察庁のデータによれば、ランサムウェア被害の侵入経路の46%がVPN機器の脆弱性によるものです。次いでリモートデスクトップ(RDP)経由が21%を占めており、メール以外の経路が主流になっています

加えて、正規のWebサイトが改ざんされ、訪問者を感染させる「水飲み場型攻撃」や、USBメモリなどの外部記憶媒体を通じた物理的な感染経路も含めると、侵入経路は多岐にわたります。

このように侵入の入口が多様化しているため、それぞれに異なる防御技術が必要となりますが、個別に対応するのは中小企業には現実的ではありません。

つまり、PC一台ずつにランサムウェア対策ソフトを導入しただけでは、ネットワーク境界からの侵入は防げないのです。侵入経路ごとの包括的な対策が求められています。

現代のランサムウェア攻撃は、侵入してすぐにデータを暗号化するわけではありません。攻撃者は侵入後、数週間から数ヶ月かけて社内ネットワークを偵察し、重要なデータの場所やバックアップサーバーの位置を特定します。

現代のランサムウェア攻撃の恐ろしいところは、バックアップサーバーを事前に破壊または暗号化してから、最後にメインシステムの暗号化を実行する点です。

これにより、被害企業はランサムウェア対策用にバックアップを用意していたとしても、そこから復旧できなくなります。

また、単なるデータの暗号化だけでなく、機密データを外部へ持ち出し「身代金を払わなければデータを公開する」と脅す「二重脅迫(ダブルエクストーション)」も一般的になりました。

このように巧妙化した攻撃に対しては、入口で止めるだけの対策では、一度入り込まれた後の動きを検知できず、気づいた時には手遅れになっているケースもよくあります。侵入されることを前提とした、多層的な監視体制が不可欠です。

本来、ランサムウェアから会社を守るために必要な技術的対策は、ファイアウォール、Webフィルタリング、IDS/IPS(不正侵入検知・防御)、アンチウイルス、アンチスパム、アプリケーション制御、デバイス管理、パッチ管理など多岐にわたります。

しかし、これらの対策を個別のソフトや機器として導入し、それぞれの管理画面にログインして設定を変更し、定期的にアップデートを確認し、ログを監視するという作業は、「1人情シス」や兼務担当者が多い中小企業では物理的に困難です。対策ソフトを増やせば増やすほど、管理画面がバラバラになり、運用負荷が膨れ上がります。

その結果、特定のソフトの更新が止まっていたり、不適切な設定のまま放置されたりといった「管理の隙」が生まれます。攻撃者はそのわずかな隙を見逃しません。

限られた人員で最大限の防御力を発揮するためには、個別の対策を積み上げるのではなく、いかに統合的に、かつ自動的に管理できるかが鍵となります。

「やるべきことが多すぎて、何から手をつけていいかわからない」というIT担当者の方に向けて、中小企業が優先すべきランサムウェア対策を3つの段階に整理しました。

ここでは、限られたリソースで最大限の効果を上げるため、3つの段階に分けて優先順位をつけた実践的なロードマップを提示します。まずは第1段階から着実に進めることで、セキュリティレベルを段階的に高めていきましょう。

ランサムウェア対策において最も重要なのは、まず「入れさせない」ことです。侵入を許してしまえば、その後の対応コストは飛躍的に高まります。第1段階では、攻撃者の侵入経路となりやすいポイントを重点的に塞ぎます。

具体的には、VPN機器やリモートアクセス環境のセキュリティ強化を最優先に取り組みましょう。前述の通り、VPNの脆弱性は侵入経路の約半数を占めています。古いバージョンのファームウェアを放置せず、最新のセキュリティパッチを即座に適用する運用を徹底してください。

次に、アクセス元のIPアドレスを信頼できる範囲に制限し、多要素認証(MFA)を導入することで、たとえパスワードが漏洩しても不正アクセスを防げます。

また、メール経由の攻撃対策も重要です。送信ドメイン認証であるSPF、DKIM、DMARCを設定することで、なりすましメールを受信前に排除できます。

また、メール本文中のURLを自動スキャンする機能を有効化し、従業員には定期的に不審なメールの見分け方を周知しましょう。

Web経由の感染対策には、Webフィルタリング機能を導入し、既知の悪意あるサイトへのアクセスをブロックします。また、ブラウザのセキュリティ設定で不正なスクリプトの実行を制限することも有効です。

外部記憶媒体を管理するときは、USBメモリの使用ルールを明確化し、業務上必要な場合のみ使用を許可します。接続時には自動的にウイルススキャンが実行される設定にしておきましょう。

万が一攻撃者が侵入に成功した場合でも、被害を最小限に抑えるための仕組みを用意しておくことが重要です。第2段階では、侵入後の攻撃者の動きを制限し、早期に検知する体制を整えます。

最も効果的なのは、ユーザーに与えるアクセス権限を「必要最小限」に絞ることです。業務に無関係なフォルダやサーバーへのアクセス権を制限しておけば、一人のパソコンが感染しても、被害が全社に波及するのを防げます。また、管理上の権限を特定の担当者のみに厳格化し、定期的に見直すことも重要です。

ネットワークの分離も効果的です。VLAN(仮想LAN)を活用して、重要なサーバーやバックアップシステムを一般の業務ネットワークから隔離します。

特にバックアップサーバーは、通常時はネットワークから切り離す「オフライン化」が理想的です。これにより、たとえランサムウェアが社内に侵入しても、バックアップデータまで暗号化されるリスクを大幅に下げられます。

さらに、異常検知と早期対応の仕組みも重要です。IDS/IPS(不正侵入防御・検知システム)を導入することで、通常とは異なる不審な通信パターンを自動的に検知し、遮断できます。検知時のアラート設定を適切に行い、担当者への通知フローを明確化しておくことで、被害が拡大する前に対処可能となります。

どれだけ入口と内部で対策を講じても、100%の防御は不可能です。万が一データが暗号化されてしまった場合でも、事業を継続できるように確実な復旧手段を用意しておくことが、第3段階の目的です。

まずは、ルールに基づく多層バックアップを実施しましょう。業界では「3-2-1ルール」が推奨されています。これは、データのコピーを3つ作成し、2種類の異なる媒体に保存し、1つはクラウドや遠隔地のデータセンターといった物理的に離れた場所に保管するという原則です。このルールを徹底することで、ランサムウェアがバックアップを破壊しようとしても、少なくとも1つは無事に残る可能性が高まります。

また、定期的な復旧テストも重要です。バックアップが正常に取得できていても、いざという時に復元できなければ意味がありません。少なくとも半年に一度は、実際にバックアップからシステムを復元する訓練をして、復旧にかかる時間や手順を確認しておきましょう。

さらに、インシデント対応計画(IRP)の策定も欠かせません。ランサムウェア被害が発生した際の初動フロー(誰が何をするか、誰に報告するか)を明文化し、緊急連絡体制を整備します。また、事業を継続するためのBCPとも連携させ、混乱の中でも迅速かつ適切な対応ができるよう、シナリオベースの訓練を実施しましょう。

また、従業員教育の継続も復旧対策の一環です。疑似攻撃メール(標的型攻撃メール訓練)を定期的に実施し、従業員のセキュリティ意識を高めます。人的ミスによる感染を防ぐことが、結果的に復旧コストの削減につながります。

参考記事:サイバーBCPとは?策定のための8ステップと対策方法を解説

どれほど対策を徹底していても、感染の可能性は残ります。大切なのは、万が一の事態に直面した際にパニックにならず、いかに迅速に初動対応できるかどうかです。

ここでは、ランサムウェアに感染したときでも被害を最小限に抑えるための5つのステップを紹介します。事前にこの手順を社内で共有し、いざという時に備えておきましょう。

感染の疑いがある端末(パソコン、サーバー)を発見したら、まずやるべきことはネットワークからの物理的な遮断です。発覚から5分以内の対応を目指しましょう。

具体的な手順は以下の通りです。まず、Wi-Fiをオフにし、有線LANケーブルを物理的に抜いてください。ソフトウェアでの切断では不十分な場合があるため、ケーブルを物理的に外すことが確実です。

次に、周囲にいる同僚に「今すぐネットワークを使わないで」と声をかけ、感染拡大の可能性を伝えます。

注意すべき点は、「端末の電源は落とさない」ことです。電源を切ると、メモリ上に残っている実行中のプロセスや一時ファイルなど、後の調査に必要な重要な証拠が消えてしまいます。

基本的には電源を入れたまま隔離しますが、画面上で暗号化が猛烈な勢いで進行しており、ネットワーク遮断だけでは止められないと判断される極限状態に限り、電源オフを検討します。隔離した後は、端末名、使用者、発覚時刻を正確にメモしておきましょう。

感染の隔離が完了したら、速やかに事前に定めた連絡フローに従って関係者へ報告します。ランサムウェア被害は単なるIT部門の問題ではなく、事業継続に関わる経営課題です。隠蔽や報告の遅れは被害を拡大させます。

報告内容には以下の項目を含めてください。

これらの情報を簡潔にまとめ、口頭とメールの両方で伝達します。

緊急時に報告するための事前準備としては、平時から連絡フローを明文化しておくことが重要です。誰に、どの順番で連絡するかを記載した緊急連絡網を作成し、携帯電話番号、メールアドレス、在宅時の連絡方法などを含む連絡先リストを整備しておきましょう。

ランサムウェアに感染したときは、自社だけで対処しようとせず、警察や専門機関への相談・通報を速やかに行いましょう。ランサムウェア攻撃は犯罪行為であり、早期の通報が捜査や被害拡大防止につながります。

まず、最寄りの警察署のサイバー犯罪相談窓口へ連絡してください。証拠保全と今後の捜査のため、被害届の提出は早めに行いましょう。

また、IPA(情報処理推進機構)の「情報セキュリティ安心相談窓口」や、JPCERT/CCといった専門機関にも報告することも有用です。これらの機関は、技術的なアドバイスや最新の脅威情報を提供してくれます。

その他の相談先としては、契約しているセキュリティベンダーのサポート窓口や、情報漏洩時の法的リスクを考慮して顧問弁護士への相談も早期に行いましょう。

特に個人情報が含まれるデータの流出が疑われる場合、個人情報保護法に基づく報告義務が発生するため、専門的な判断が求められます。取引先との契約関係において「事故発生時の報告期限」が定められている場合も多いため、速やかに通知する準備を始めます。

応急処置が完了したら、被害の全体像を正確に把握する作業に移ります。どこまで感染が広がっているか、どのデータが影響を受けたかを特定することが、今後の復旧計画の基礎となります。

まずは、ランサムウェアに感染した端末を特定します。感染端末の特定では、ネットワークログを分析し、同じ時間帯に不審な通信をした端末を洗い出します。

他の端末でもファイルが開けない、動作が異常に遅いなどの症状がないかを確認し、ユーザーへの聞き取りを行います。「不審なメールを開いた」「普段見ないサイトにアクセスした」などの情報が、感染経路の特定につながります。

暗号化されたデータの範囲を確認するときは、どのフォルダやサーバーが影響を受けたかを特定します。特に重要ファイル(顧客情報、設計図、契約書など)の被害状況を優先的に確認し、暗号化されたファイルのリストを作成してください。

また、暗号化されたデータの範囲だけでなく、バックアップの安全性確認は極めて重要です。バックアップサーバー自体も暗号化されていないかを確認し、最新のバックアップがいつ取得されたものかを特定します。そして、実際に復元可能かどうかをテスト復元で検証してください。

最後に、データ流出の有無も調査します。外部への不審な通信記録(特に大量データの送信)がないかをログから確認し、攻撃者からの脅迫メッセージに「データを公開する」との記載があるかをチェックします。必要に応じて、専門業者にダークウェブでの自社情報流出の確認を依頼することも検討してください。

被害範囲の特定が完了したら、バックアップからの復旧作業を開始します。ただし、焦って復旧を進めると再感染のリスクがあるため、慎重かつ段階的に進めることが重要です。

まず、感染前のクリーンな状態であることを確信できるバックアップデータを選定します。念のため、復元するデータ自体を最新のセキュリティソフトでスキャンし、マルウェアが混入していないか確認した上で、本番環境とは隔離されたテスト環境での復元テストを必ず実施してください。

感染した端末は、単純なウイルス駆除で済ませるのではなく、ディスクをフォーマット(完全初期化)し、OSから再インストールするのが原則です。再構築の際には、侵入の原因となった脆弱性を修正(パッチ適用)し、同じ手口での再感染を確実に防ぎます。

データの復元は、重要度の高いシステムから優先的に行います。一般的には、基幹システム→メールサーバー→ファイルサーバーの順で復旧します。復元後は再度マルウェアスキャンを実施し、安全を確認してから従業員へ業務再開を通知してください。

バックアップからの復旧と並行して、感染経路の特定と対策も行いましょう。VPN、メール、Webサイトなど、どこから侵入されたかを特定し、同じ手口での再感染を防ぐ対策を実施します。脆弱性の修正、セキュリティルールの見直しを徹底してください。

再発防止策の実施として、今回の反省を踏まえた対策を強化してインシデント報告書を作成して経営層へ報告します。そして、全従業員への注意喚起と教育を実施し、組織全体のセキュリティ意識を高めます。

【注意】身代金は絶対に支払わない

攻撃者から身代金の要求があったとしても、決して応じてはいけません。支払ったとしてもデータが復元される保証はなく、むしろ「支払う会社」としてリストに載り、再度狙われるリスクが高まります。

また、犯罪組織への資金供与は、テロ活動やさらなるサイバー攻撃を助長することになります。警察や専門機関の指導に従い毅然とした対応をとることが、企業としての正しい姿勢です。

ここまで解説した通り、ランサムウェア対策には「入口」「内部」「出口」「復旧」の多層的な備えが必要です。

ファイアウォール、IDS/IPS、Webフィルタリング、アンチウイルス、パッチ管理など、それぞれを個別に導入・運用するのは、専任のIT担当者がいない中小企業には大きな負担です。

そこで注目されているのが、複数のセキュリティ機能を一台に統合した「UTM」の導入です。ここでは「UTMとは何か」「どういうメリットがあるのか」を分かりやすく解説します。

UTMは「Unified Threat Management(統合脅威管理)」の略で、複数のセキュリティ機能を一台1台の機器に統合したソリューションです。

具体的には、ファイアウォール、IDS/IPS(不正侵入検知・防御)、アンチウイルス、アンチスパム、Webフィルタリングなど、本来バラバラに導入すべき複数のセキュリティ機能を1つのハードウェアに統合しています。

これにより、ランサムウェア対策ソフトをPC一台ずつにインストールするだけでは防げない、VPNの脆弱性やWebサイト経由の感染といったネットワーク境界での攻撃を、社内の入口で一括してブロックできます。

UTMの最大の特徴は、複数の対策を一つの「面」として機能させることで、攻撃者の侵入を多角的に阻止できる点です。

入口対策(ファイアウォール、IDS/IPS、Webフィルタリング)から、内部へのウイルス流入防止までを一台に集約することで、バラバラのツールを導入するよりも管理が圧倒的に楽になり、更新の漏れも防げます。

ランサムウェア対策として包括的なセキュリティ体制を構築したい中小企業にとって、UTMは多くのメリットがあります。

まず、優れたコストパフォーマンスが挙げられます。必要なセキュリティ機能を個別の専用機やソフトで揃えるよりも、導入費用や毎年のライセンス費用を大幅に抑えられます。一台の機器で複数の役割を果たすため、ライセンス費用や保守費用も一元化され、予算管理が容易になります。

運用負荷の最小化も大きな利点です。管理画面が一つに統合されているため、IT担当者は一台の機器をチェックするだけで、社内全体のセキュリティ状態を把握できます。専任者がいない「1人情シス」の環境でも、最新の脅威に対する設定変更やログの確認を効率的に行えます。

UTMを導入すると、技術的な知識が限られた環境でも高度なセキュリティを実現できます。「入口(ファイアウォール等)」「内部(IDS/IPS等)」「出口(Webフィルタリング等)」の対策が連携して動作するため、複雑な設定をしなくても自動的に多層防御が構築されます。

さらに、常に最新の状態が保たれる点も魅力です。UTMベンダーから最新の脅威情報(シグネチャ)が自動で配信・適用されるため、担当者が手間をかけずとも、日々発生する新種のランサムウェアやサイバー攻撃に対しても、常に最新の状態で対抗できます。個別のソフトウェアで更新を忘れるリスクがなくなり、常に最新の脅威情報に基づいた防御が可能になります。

2026年のランサムウェア対策は、従来のウイルス対策ソフトだけでは防げない「多層防御」が必須です。

侵入経路の多様化、攻撃の巧妙化、そして管理負荷の増大という3つの課題に対し、入口・内部・復旧の3段階で優先順位をつけて対策することが重要です。

しかし、これらすべてを個別に管理するのは、限られたリソースしかない中小企業には現実的ではありません。人手の足りない中小企業には、複数のセキュリティ機能を一括管理できる「UTM」の導入が、最も効率的かつ効果的な解決策となります。

「自社のセキュリティ体制に不安がある」「どこから手を付けていいか迷っている」担当者様は、ぜひ一度ご相談ください。

貴社の環境を診断し、運用の手間を最小限に抑えつつ、最大限の安心を得られる最適なプランをご提案します。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。