セキュリティ 2026.02.04

2025.11.10

セキュリティ

ランサムウェアは、企業などの保有するデータを人質にとり、復旧のために金銭を要求する悪質なサイバー攻撃です。

日本国内でも被害件数の増加が報告されており、企業には迅速な対応が求められています。

本記事では、ランサムウェアの仕組み、国内で起きた被害の事例、防止のためにできる対策方法などについて解説します。

万が一感染した場合の対処法もまとめているので、あわせてご覧ください。

ランサムウェアとは、「身代金(Ransom)」と「ソフトウェア(Software)」を組み合わせて作られた言葉です。

パソコンやスマートフォンなどに侵入し、サーバー、端末内のデータを暗号化し、制限を解除するのと引き換えに金銭(身代金)を要求する攻撃を指します。

フィッシングメールのほか、VPN、感染した外部記録媒体の使用など、感染経路はさまざまで、短時間で被害が広がりやすいのが特徴です。

また、仮に身代金を支払ったとしてもデータが戻る保証はなく、復旧や信頼の回復に時間を要しやすいサイバー攻撃の一つです。

ランサムウェアが「データを制限して身代金を要求するソフトウェア」であるのに対し、マルウェアは、悪意あるソフトウェア(malicious software)の総称を指します。

マルウェアには、ランサムウェアのほか、自身を複製して他のファイルやプログラムに感染するウイルスや、増殖しながらネットワークに感染を広げるワームなどがあります。

マルウェアは、目的が情報の窃取、破壊、不正操作など多岐にわたり、必ずしも金銭目当てではない点が特徴です。

参考記事:コンピューターウイルスの名前一覧|種類・特徴・被害の具体例を解説

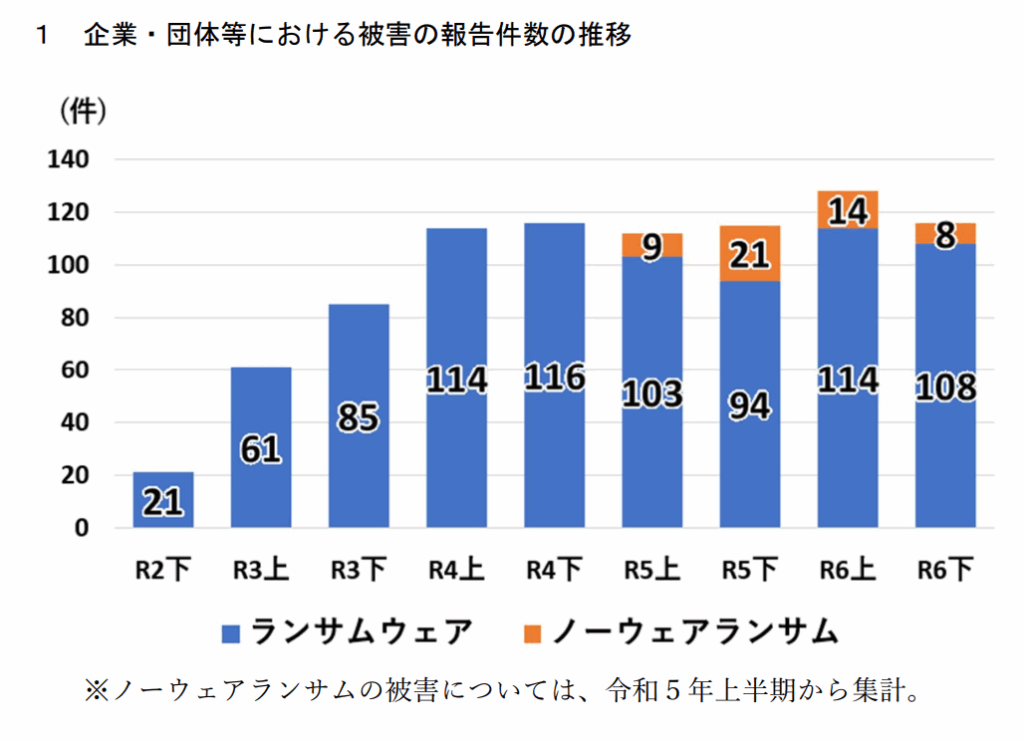

ランサムウェアの被害は年々増加しています。「令和6年におけるサイバー空間をめぐる脅威の情勢等について(警視庁|サイバー企画課)」によると、令和6年のランサムウェア被害は222件に上りました。

これは、令和3年の146件から1.5倍の増加となっていて、近年のセキュリティリスクの高まりが伺えます。

出典:令和6年におけるサイバー空間をめぐる脅威の情勢等について(警視庁|サイバー企画課)

また、「情報セキュリティ10大脅威 2025(IPA|独立行政法人|情報処理推進機構)」によれば、2024年にもっとも被害が多かった脅威の1位がランサムウェア攻撃となっています。

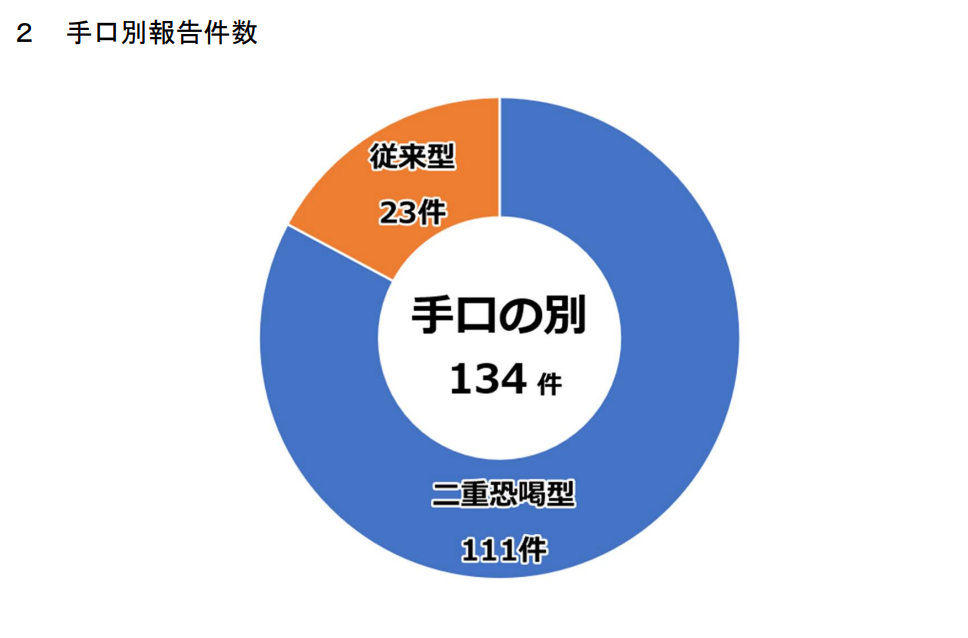

従来は無差別に攻撃するばらまき型が主流でしたが、近年は標的型、二重脅迫型などの新しい手口での被害が増えているのが特徴です。

出典:令和6年におけるサイバー空間をめぐる脅威の情勢等について(警視庁|サイバー企画課)

例えば、二重脅迫型の場合は、身代金の要求だけでなく、以下のように脅迫される手口も報告されています。

また、ランサムウェアの攻撃ツールをサービスとして提供する「RaaS(Ransomware as a Service)」が生まれているように、専門的な知識を持たなくても簡単に攻撃できる環境が整っており、リスクは増すばかりです。

こうした状況から、警視庁は外国捜査機関等との連携の強化を図るほか、取り締まりを強化しています。

しかし、すべてが摘発されるわけではないため、企業側も自社でできる対策を講じなければなりません。

ランサムウェアの感染経路は多岐にわたりますが、そのなかでも代表的なものが以下の4つです。

自社のネットワーク環境や業務内容と照らし合わせ、ランサムウェアの感染経路になる可能性を洗い出しておきましょう。

銀行や電力会社などを装ったメールに、悪意のある添付ファイル、偽サイトのリンクなどが貼られており、それを開くことで感染するケースがあります。

主な手口は以下のとおりです。

これらのメールは、「アカウントが停止されます」「未払い請求があります」など、クリックを急がせるようなタイトルや内容が書かれているのが特徴です。

また、誘導されるWebサイトが巧妙に作られており、本物と見分けにくいことも、被害数を増やす原因となっています。

VPNの脆弱性を狙った攻撃も、マルウェアの感染経路の一つです。

VPN(Virtual Private Network)とは、ネットワーク上の暗号化された仮想の専用回線を使い、データを送受信する仕組みのことを指します。

安全にデータのやり取りができるため多くの企業で利用されていますが、適切に管理できなければリスクは高くなります。

例えば、VPNのファームウェア・セキュリティパッチの未更新や、設定ミスなどがあれば、攻撃者が認証を受けずに装置へ侵入できる可能性があり、危険です。

離れた場所にあるパソコンからネットワークを経由して別のパソコンに接続し、遠隔操作する仕組みを、リモートデスクトップといいます。

インターネットの設定が不十分なままリモートデスクトップを使用していると、攻撃者の侵入を許してしまう可能性があります。

例えば、以下に該当する場合は、セキュリティリスクが高いといえるでしょう。

このような状態を放置していると、不正アクセスのターゲットになりやすいため、速やかなセキュリティ対策が求められます。

マルウェアの代表的な侵入経路の一つとして、感染した外部記録メディアも挙げられます。

例えば、何らかのルートで感染したUSBや外付けハードディスクを、別の端末に接続すると、そこからさらに感染が広がっていく事例があります。

また、外部記録メディア自体にランサムウェアが仕込まれており、それを使用したために感染するケースも珍しくありません。

企業では、外部から持ち込んだ記録メディアの使用を禁止する、自動再生を無効にするなどの対策が求められます。

参考記事:ランサムウェアの感染経路をランキング形式で紹介|経路の特定方法や侵入防止対策を解説

ランサムウェアは、企業に限らず、公共施設、官公庁など、あらゆる組織が被害に遭う可能性があります。

どのような被害が起こり得るのかを事前に把握し、十分な対策を検討しておきましょう。

ここでは、国内におけるランサムウェア被害の事例を3つ紹介します。

2021年、国内の公立病院がランサムウェアによる攻撃を受け、電子カルテや診療報酬計算などのシステムが暗号化されました。

これによって業務が大きく制限され、新規患者の受け入れも一時停止となり、通常診療ができない状態がその後約2ヶ月にわたって続きました。

このような長期間にわたる病院のシステム停止は、病院へのダメージだけでなく、患者や地域住民の生活、医療の連携体制にも影響を及ぼしかねません。

ランサムウェア攻撃では、復旧費用の負担により、金銭的な被害を受けるケースも少なくありません。

2021年、国内の大手食品製造業では、子会社のネットワーク経由でウイルスに感染し、グループ全体の基幹システムやサーバーが暗号化されました。

被害の状況からランサムウェアによる攻撃と見られており、十分なセキュリティ対策を行っていたにもかかわらず感染を避けられなかったとされています。

この事例では業務再開に数ヶ月の時間を要していますが、対応が長引けばそのぶん復旧費用や調査・対策費などの負担が大きくなるのが一般的です。

また、情報漏洩などがあれば、復旧費のほかに賠償金が発生し、被害額がさらに増大するケースもあります。

ランサムウェアの攻撃により、暗号化される前に内部情報が外部へ持ち出されている事例もあります。

2020年、国内の大手ゲーム会社がランサムウェア攻撃を受けたことで、情報漏洩が発生し、一時的な業務停止に追い込まれました。

ランサムウェア攻撃の被害に遭った際は、システムの復旧に注力するだけでなく、関係者への対応も重要です。

例えば、顧客への対応や納品の連絡などを迅速に行わないと、クレーム、契約解除につながりかねません。

また、企業イメージの低下や顧客離れなど、長期的な損失を招く可能性もあるでしょう。

信頼の回復には時間とコストがかかるため、情報の管理体制を徹底するなど、ランサムウェアの脅威に備えることが不可欠です。

ランサムウェアによる被害を防ぐためには、セキュリティソフトを導入し、適切に管理することが求められます。

ただし、近年のサイバー攻撃の多様化を踏まえて、幅広く対策できるセキュリティ機器を選ぶ必要があります。

あわせて従業員への教育も実施し、組織全体のセキュリティレベルを底上げしましょう。

ランサムウェアをはじめとするサイバー攻撃を防ぐには、セキュリティソフトの導入が欠かせません。

最新のセキュリティソフトを使用すれば、ランサムウェア感染の恐れのあるメールやリンクを検知してブロックすることが可能です。

また、年々巧妙化する手口に対応するためには、多層防御やログ監視など、複数の防御体制を組み合わせることも効果的です。

ただし、ライセンスが切れていたり、更新を怠っていたりすると、十分なセキュリティ効果が得られません。

有効期限やセキュリティに守られている範囲をチェックし、必要に応じて設定の変更、新しいソフトウェアへの切り替えを検討しましょう。

セキュリティ対策サービス「FLESPEEQ UTM」なら、ファイアウォールやアンチウイルスなど、複数のセキュリティ機能が集約されているため、1つでさまざまな脅威に対応できます。

参考記事:多層防御とは?仕組みや必要性・導入のメリットなどを解説

ランサムウェアの被害を防ぐためには、OSやソフトウェアの更新、バックアップを定期的に行うことが大切です。

攻撃者は、古いソフトウェアのセキュリティホールを悪用するので、常に最新の状態に保っていれば、脆弱性を突いた脅威を回避できる可能性が高まります。

社内で定期的な更新やバックアップを行うためには、以下のような方法が有効です。

侵入を防ぐための更新と、被害を最小限に抑えるバックアップをセットで実行し、効果的なセキュリティ対策を行いましょう。

社内のセキュリティ意識を高めることも、ランサムウェアの侵入を未然に防ぐために欠かせないポイントです。

すべての従業員に以下のようなセキュリティ教育を行い、組織全体が一定以上のリテラシーを持てるようにしましょう。

十分にセキュリティ対策を行っていても、すべての脅威を100%防げるとは限りません。

ランサムウェアは、身代金の要求があったり、復旧に時間がかかったりと損害が大きくなりやすいサイバー攻撃です。

万が一、ランサムウェアに感染した場合に、被害を最小限に抑えられるよう、対応策を知っておきましょう。

ランサムウェアの感染がわかったら、できる限り迅速に関係各所に連絡し、被害の拡大を防ぐ必要があります。

情報システム担当者や取引先、顧客などへは優先的に連絡するほか、最寄りの警察署やサイバー犯罪相談窓口への相談・通報も行ってください。

警察や専門家に相談し、被害内容を共有することで、再発防止や復旧への迅速な対応が可能になります。

緊急時に迅速な対応ができるよう、連絡先や対応の流れをマニュアル化しておくとよいでしょう。

二次被害を防ぐため、感染した端末を速やかにネットワークから切り離すことも大切です。

有線で接続している場合はLANケーブルを抜き、無線で接続している場合はWi-Fiを無効にして、通信を遮断しましょう。

迅速にインターネット接続を遮断すれば、被害の拡大を最小限に抑えられる可能性があります。

また、情シス担当者に連絡し、可能であれば共有フォルダなどのアクセスを一時的に停止するのも有効です。

ただし、その後の調査を円滑に行うために、端末自体の電源は切らないようにしてください。

電源を切ると、ランサムウェアの感染経路情報やログが消えてしまう可能性があります。

端末をネットワークから隔離したあとは、証拠をもとにランサムウェアの種類や感染経路、影響範囲を特定しましょう。

例えば、通信ログ、攻撃者からのメッセージ、端末での不審な操作、ファイルの拡張子など、すべてが証拠になります。

感染経路などを特定することで、再感染への対策が行えるほか、場合によってはデータを復元できる可能性もあります。

ただし、知識がない状態で行うのは危険なので、専門家等に相談しながら慎重に進めてください。

ランサムウェア被害では、攻撃者の要求に応じて身代金を支払っても、必ずしも暗号化が解除されるとは限りません。

また、支払った身代金が新たな攻撃の資金になる可能性や、金銭の受け渡し後にさらに脅迫されるリスクも考慮する必要があります。

身代金の支払いには応じず、専門家の指示に従って適切に行動することが、被害を最小限に抑えるポイントです。

ランサムウェアは、端末やネットワーク内のデータを暗号化し、復旧と引き換えに金銭を要求するサイバー攻撃の一つです。

攻撃の手口は年々巧妙化しており、業務停止や企業イメージの低下に追い込まれるなど、その被害件数も増加しています。被害規模や損失が大きくなりやすい攻撃のため、未然に防ぐことが重要です。

ランサムウェアの侵入を防ぐためには、セキュリティ機器導入のほか、従業員へのセキュリティ教育、OS・ソフトウェアの定期的な更新など、基本的な対策が欠かせません。

「FLESPEEQ UTM」なら「ファイアウォール」「アンチウイルス」「Webフィルタリング」「IDS」「IPS」といった複数のセキュリティ機能を集約しているため、運用管理の負担を減らしながら多角的なランサムウェア対策が可能です。さらに、導入から保守までを一貫してサポート。社内に専任のIT担当者がいない場合でも安心してご利用いただけます。

また業界最安値級UTMの「FLESPEEQ UTM Lite」は小規模ネットワーク環境に簡単に導入しやすいUTMとなっております。初めてのUTM導入や、既存UTMがオーバースペックと感じる場合におすすめです。FLESPEEQ UTM Liteは無料トライアルも可能ですので、ぜひお気軽にご相談ください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。