セキュリティ 2026.02.04

2025.10.20

セキュリティ

企業のセキュリティ基盤を考えるうえで、ファイアウォールはまず検討すべきセキュリティ対策です。

しかし、その仕組みや必要性がよくわからないという方は多いのではないでしょうか。

この記事では、ファイアウォールの概要や、導入するメリットについて詳しく解説しています。

ファイアウォールを選ぶ際のポイントもまとめているため、ぜひ参考にしてください。

ファイアウォール(Firewall)は、内部ネットワーク(企業のLAN)と外部ネットワーク(インターネット)の境界に設置され、外部からの攻撃や望まないアクセスを遮断するシステムです。

その名前が示すとおり、コンピュータネットワークにおいて防火壁の役割を果たします。

WindowsやMacなど、主要なOSには標準的にファイアウォールが搭載されているほか、インターネットプロバイダが提供している場合もあります。

参考記事:UTMとファイアウォールの違いとは?役割や仕組みを徹底解説

ファイアウォールは、外部脅威から社内ネットワークを守るためのツールです。

コンピュータネットワークのセキュリティ保護を目的として、通過させてはいけない通信を阻止する役割を担っています。

この役割を果たすため、ファイアウォールには、主に以下の3つの機能があります。

それぞれ見ていきましょう。

フィルタリング機能は、通信の状況から許可・拒否を判断し、有害または不審な通信をブロックする機能です。

あらかじめ設定されたルール(ポリシー)に基づいて、次のような情報から不正アクセスを見分け、アクセスの可否を決定します。

企業のネットワークにおいてこの機能を使えば、業務に必要な通信のみを通過させられるため、効率と安全を両立することが可能です。

また、内部からの不審なアクセスも制限できるため、社内のマルウェア感染や外部への情報流出といったインシデントの発生も防げます。

アドレス変換機能(NAT: Network Address Translation)は、インターネットで使用される「グローバルIPアドレス」と、社内ネットワークで使用される「プライベートIPアドレス」の間で相互にIPアドレスを変換する機能です。

NATを使用することで、各PCのIPアドレス特定を防ぎ、任意の通信を内部ネットワークの特定コンピューターへ誘導することが可能になります。

これにより、内部ネットワークの構造が隠せるほか、部署や業務内容に合わせてセキュリティレベルを設定できるようにもなります。

監視機能は、外部からの侵入やサイバー攻撃を監視し、不審な動きがあった場合は、管理者に対して迅速に通知する機能です。

これにより、不正アクセスや通信エラー、マルウェアによる異常なトラフィックなどを特定することが可能です。

また、ファイアウォールは、不正なアクセスの通過可否を判断するだけでなく、万が一通過させてしまった場合に備え、遠隔管理やログ監視機能も備えています。

ログには、通信の許可・拒否、IPアドレス、ポート番号、プロトコル、時間情報などが記録され、これらのデータを分析することで攻撃の兆候を早期に把握し、トラブルを防ぎます。

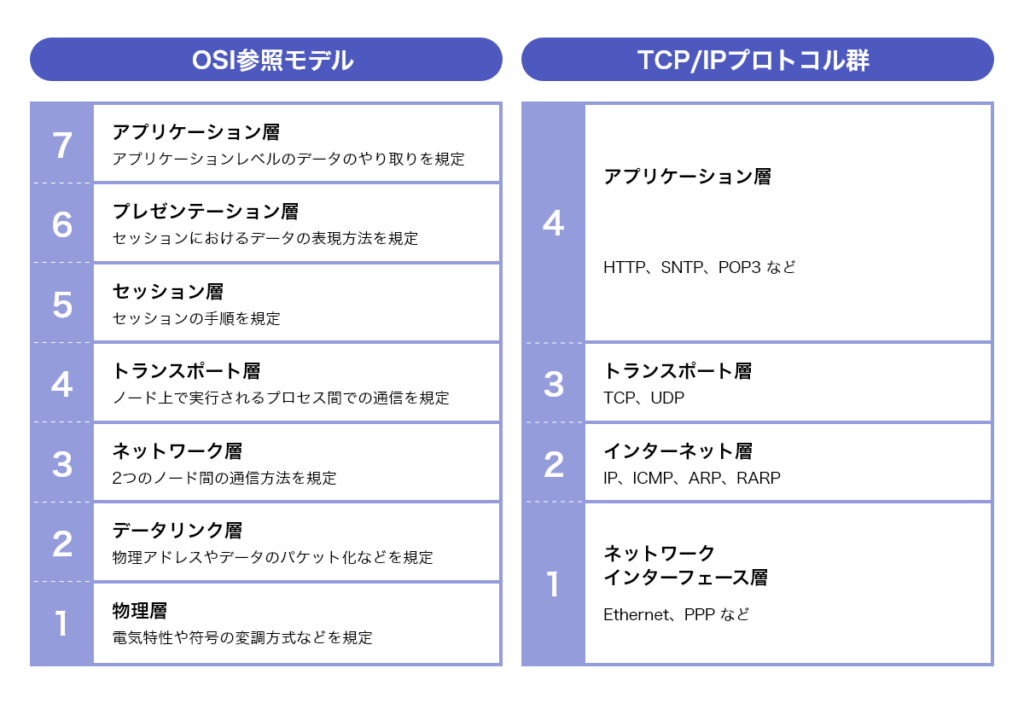

ネットワークの階層は、以下の7つに分けて考えることができます。

【OSI参照モデル】

これに対して、ファイアウォールの種類は大きく3つに分けられ、それぞれセキュリティを高める層が異なります。

パケットフィルタリング型は、OSI参照モデルにおける第3層(ネットワーク層)、第4層(トランスポート層)で機能するタイプのファイアウォールです。

通信パケットに含まれる送信元や宛先のIPアドレス、ポート番号などのヘッダ情報を検査し、事前に設定されたルール(ポリシー)に基づいて通信を許可または拒否します。

ルータやスイッチに組み込まれることも多く、単純な処理で済むため、通信速度が速いという特徴があります。

一方、IPアドレスの偽装やアプリケーションの脆弱性を悪用する攻撃には対応できない点には注意が必要です。

ポートスキャン攻撃のような、ネットワーク層への攻撃に効果があります。

サーキットレベルゲートウェイ型は、OSI参照モデルの第4層(トランスポート層)に近い部分で動作し、通信を監視、制御します。

通信の中身も確認できるため、パケットフィルタリングでは困難な「なりすまし」の発見にも有効です。

外部ネットワークへ接続する際に、ファイアウォールがTCPのコネクションを張ったり、UDPのデータグラムを受け取ったりする仕組みにより、外部と通信を行う場合の仲介者(ゲートウェイ)として機能します。

多数ポートの開放やNATがなくても、プライベートIPアドレスを持つ内部ネットワークから外部への接続が可能です。

アプリケーションゲートウェイ型は、OSI参照モデルにおける第7層(アプリケーション層)で動作する機能です。

プロキシサーバーを用いるため、プロキシ型とも呼ばれています。

通信内容そのものを詳細に検査し、アクセスURLやウイルスのチェック、情報漏洩の検出なども行います。

なりすまし攻撃にも有効です。

通信内容を細かく検査することから、より高度なセキュリティを提供できるのが利点ですが、一方で処理に負荷がかかり、通信速度が遅くなる可能性もあります。

セキュリティについて調べると、ファイアウォールのほか、WAFやIDS/IPS、UTMといったキーワードがヒットします。

これらはいずれもセキュリティ対策が行える機能・製品ですが、それぞれ役割が異なります。

WAF、IDS/IPS、UTMが、それぞれファイアウォールとどのように違うのかを見ていきましょう。

WAF(Web Application Firewall)とファイアウォールは、どちらもその名に「ファイアウォール」という言葉が含まれているものの、全く異なるセキュリティシステムです。

WAFはWebアプリケーションの脆弱性を悪用する攻撃を検知・遮断することに特化しており、OSI参照モデルの第7層(アプリケーション層)を守ります。

一方、ファイアウォールは、主に第3層(ネットワーク層)を守るため、利用状況に応じた使い分けが必要です。

WAFは、アクセスの本文やヘッダ情報など、その中身まで細かく検査するため、さまざまな攻撃に対応できます。

例えば、SQLインジェクションやクロスサイトスクリプティング(XSS)、ディレクトリトラバーサルといったWebアプリケーションの脆弱性を突く巧妙な攻撃を防ぐことが可能です。

IDS (Intrusion Detection System)/ IPS (Intrusion Prevention System)は、不正侵入検知システム、不正侵入防止システムと訳されます。

ファイアウォールと同じく通信を監視し、不審なアクセスを判断するセキュリティシステムです。

OSI参照モデルでは、第3層(ネットワーク層)から第6層(プレゼンテーション層)までを保護します。

ファイアウォールがネットワークレベルでの通信を制御するのに対し、IDS/IPSは主にソフトウェアやOSを保護対象としているのが特徴です。

IDSで不正な侵入を検知して管理者に通知し、IPSで不正アクセスや悪意のあるセッションを防御します。

IDSだけでは困難ですが、IPSが搭載されていれば、DoS攻撃やSynフラッド攻撃などを防ぐことも可能です。

参考記事:IDSとIPSの違いとは?それぞれの特徴や防御できる攻撃について解説

UTM (Unified Threat Management)は、ファイアウォールを含めて総合的なセキュリティ管理ができる製品です。

アンチスパム、IPS、Webフィルタリングなど、複数のセキュリティ機能が一つの機器に集約されているのが特徴です。

これらのセキュリティ対策を個別に行う必要がないため、管理やコスト面で企業の負担を軽減できます。

ただし、1台のUTM機器に複数の機能が集中しているため、障害発生時にはすべてのセキュリティ機能が利用できなくなる可能性には注意が必要です。

また、業務内容によっては不要な機能まで導入することになるため、余計なコストがかかるケースもあります。

ファイアウォールを導入する主なメリットは次のとおりです。

それぞれ見ていきましょう。

ファイアウォールを導入すれば、不正アクセスやサイバー攻撃を防ぎ、社内ネットワーク全体の安全性を高められます。

安全な通信だけを通過させる仕組みにより、利用者にとって安心できる環境を実現できるのが大きなメリットです。

さらに、内部情報が外部から特定されにくくなり、情報漏洩リスクを抑制できます。

多層的な防御によって、より強固なセキュリティ体制の整備も可能です。

ファイアウォールの導入によって、マルウェア感染や攻撃による業務停止など、重大な被害を未然に防げます。

万が一、不正プログラムが内部に侵入した場合も、その活動を抑えられるため、被害の拡大を防止できます。

不審なアクセスや異常通信を早期に把握し、迅速に対処できる体制を整えられるため、情報漏洩、システムの停止といった、経営リスクの軽減が可能です。

ファイアウォールを導入すれば、インシデントが発生した際の原因究明や、トラブル対応がスムーズに行えるようになり、管理負担の軽減を図れます。

また、遠隔での監視やメンテナンスにより、運用コストを抑えることも可能です。

セキュリティ機能を統合管理できるため、複数の製品を扱う手間が省けるほか、運用効率が高まることで、担当者がより戦略的な業務に集中できます。

ファイアウォールは種類や機能が多岐にわたるため、導入にあたってどれを選ぶべきか悩むケースが少なくありません。

よく検討せずに、利用環境や目的に合わないものを選んでしまうと、十分な効果が得られないほか、運用コストがかさんでしまうこともあります。

ここでは、導入にあたって抑えておきたいポイントをいくつか紹介します。

ファイアウォール製品は、小規模なネットワーク向けのシンプルなものから、大規模な企業・組織向けの高度な機能を備えたものまでさまざまな種類があります。

そのなかから、自社の要件やネットワークの規模を正確に把握し、それに合ったファイアウォールを選ぶことが大切です。

将来的な事業展開による規模の拡大を考慮する場合、柔軟性や拡張性のある製品がおすすめです。

ファイアウォールの主な提供形態には、「クラウド型(SaaS)」と「アプライアンス型」の2種類があります。

それぞれメリットが異なるため、会社の形態や業務内容に合わせて適したものを選びましょう。

クラウド型は、月額制(サブスクリプションモデル)で利用できるため、多くの場合で費用を抑えることが可能です。

スピーディーに導入でき、短期的な利用や試用にも適しているほか、柔軟性、拡張性に優れている点がメリットです。

アプライアンス型は、一般的に長期契約を前提として、自社で専用の機器を所有する形態です。

クラウド型に比べて導入費用が高額になるものの、故障などのトラブル時には社内の情報システム部門で迅速に対応できるというメリットがあります。

一般的に企業のネットワークトラフィックは、成長や新サービスの導入に伴い増加します。

ファイアウォールがこれに対応できなければ、処理能力不足から遅延や応答不良が発生する恐れがあります。

そのため、現在の性能だけでなく将来の拡張性も考慮し、処理能力やスループットに余裕のある製品を選ぶことが重要です。

ファイアウォールは、IPアドレスやポート番号などに基づき、ポートスキャン攻撃のようなネットワークレベルでのサイバー攻撃に対応できます。

一方で、Webアプリケーションの脆弱性を狙った攻撃を遮断することはできません。

そのため、より強固なセキュリティ対策を実現するためには、ファイアウォール単体ではなく、他のセキュリティ製品との併用が不可欠です。

ファイアウォールによるセキュリティ対策をおこなう際には、他のセキュリティシステムとの連携ができるかも選定のポイントになります。

ファイアウォールポリシーとは、通信トラフィックをどのように制御するかを決定するアクセス制限のルールです。

適切なポリシーの設定でセキュリティレベルが向上するため、設定しやすい製品を選択することが重要になります。

設定したポリシーが正しく機能するかを確認するために、運用前には必ずポリシーテストを実施しましょう。

ファイアウォールには、不正アクセスの検知やアラートによる管理者への通知機能を持つものがあります。

また、ログを取得・分析することで、不正アクセスや通信エラー、マルウェアによる異常なトラフィックなどの特定が可能です。

このように、監視とログ管理機能の活用によって、セキュリティ上の問題に対して迅速に対処できるようになります。

選定の際は、遠隔地からの監視や設定変更、ソフトウェアメンテナンス、設定情報のバックアップ・リストアが可能かも確認するほか、専用のログ分析ツールが利用できるかもチェックしておきましょう。

ファイアウォールは、防火壁のように外部の脅威から社内ネットワークを守るセキュリティツールです。

ネットワークを監視し、許可されていないアクセスや不審な通信を遮断します。

ただし、その種類と機能は多岐にわたるため、自社が求めるセキュリティ対策を実現でき、なおかつ運用が容易なものを選ぶことが重要です。

また、ファイアウォールだけでは対処できない脅威もあるため、複数のセキュリティ機能を多層的に組み合わせて利用することが求められます。

FLESPEEQ UTMは、ファイアウォールのほか、IDS/IPS、アンチウイルスなどの機能を一つに集約したセキュリティサービスです。

インターネットとクラウドUTMをセットでご提供するクラウド型なら、コストを抑えつつ、安全にインターネットをご利用いただけます。

導入から日々の運用までトータルでご支援するため、専任者のいない企業様でも安心です。まずは無料のオンライン相談で、セキュリティのお悩みをお聞かせください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。