セキュリティ 2026.02.04

2025.12.01

セキュリティ

サイバー攻撃の手口は、技術の進歩とともに巧妙化・多様化しており、適切に対策しなければ誰でも被害に遭う可能性があります。

企業が被害にあれば、サービスやシステムの運用に深刻な影響が及びかねません。

そこで今回は、サイバー攻撃の基本的な仕組みや種類をわかりやすく解説するとともに、被害を未然に防ぐための方法を紹介していきます。

サイバー攻撃は、インターネットなどを介してサーバーやパソコン、スマートフォンなどの情報端末に不正アクセスし、情報の窃取、改ざん、破壊などを行う行為です。

はじめに、サイバー攻撃の主な目的や状況について整理していきましょう。

サイバー攻撃は、主に犯罪グループや諜報員、ハッカー集団、産業スパイなどによって行われており、その目的も多岐にわたります。

なかでも代表的なものは以下のとおりです。

このほか、ハクティビスト(ハッカー+活動家)による、経済的・社会的主張を目的とするケースもあります。

近年は複合的な目的を持つサイバー攻撃も増えており、攻撃の意図を読み解きにくいケースも少なくありません。

一見すると軽微ないたずらであっても、のちに大きな損害につながることもあるため、十分な警戒が必要です。

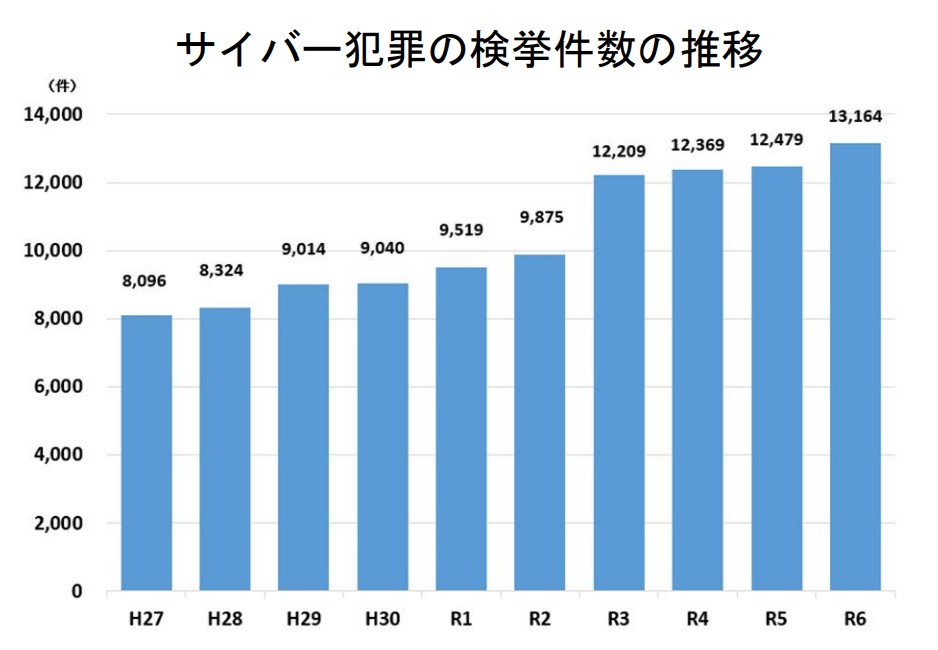

画像出典:令和6年におけるサイバー空間をめぐる脅威の情勢等について

警察庁サイバー警察局の「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、サイバー犯罪の検挙件数は年々上がっています。

しかし、攻撃の実行犯が逮捕されても、首謀者が捕まるケースは少なく、手口や共犯者を変えて犯罪を継続しているのが実態です。

また、近年はAI技術の発展により、攻撃がより多様化・複雑化している点も懸念されています。

例えば、生成AIを使ったディープフェイクによるなりすましで、個人情報や企業の機密データを抜き出すといったケースが挙げられます。

AIによってランサムウェアが作られた事例もあり、今までより攻撃の難易度が下がっているのも特徴です。

中小企業やサプライチェーンの弱点を狙った攻撃も増えているため、企業は「いつ・どこで・どのような」攻撃に遭ってもおかしくないという前提で、備えを強化していく必要があります。

代表的なサイバー攻撃には、以下のようなものがあります。

サイバー攻撃は、いつ自分ごとになるかわからないリスクです。

とくに企業にとっては、少しの脆弱性や設定ミスが大きなトラブルにつながる可能性があります。

まずは、どのような攻撃があるのかを把握し、適切に対策して被害を未然に防ぎましょう。

参考記事:コンピューターウイルスの名前一覧|種類・特徴・被害の具体例を解説

標的型メール攻撃(スピアフィッシング)は、ターゲットの関係者を装って巧妙に作られたメールを送り、添付ファイルやリンクを開かせてマルウェアに感染させる方法です。

攻撃者はターゲットの関係者や組織情報をあらかじめ収集し、信頼できる差出人になりすましています。

そのため、怪しい大量送信の迷惑メールとは異なり、簡単には見破れないケースが少なくありません。

侵入後はネットワーク内に潜伏し、機密情報の窃取や外部通信といった動作を行います。

個人や組織を狙う攻撃として古くから行われている攻撃であり、被害が長期化しやすいのが特徴です。

ブルートフォース攻撃は、パスワードや認証情報の組み合わせを手当たり次第に試して不正ログインを狙う手法で、「総当たり攻撃」とも呼ばれます。

自動化ツールやボットを使って高速で組み合わせを試すため、人の手では到底できない量の試行が短時間で行われるのが特徴です。

そのため、「123456」「password」のように簡単な文字列が使われている場合、数秒で突破されることもあります。

このほか、次のようにセキュリティの検知をかいくぐる低速攻撃にも注意が必要です。

DDoS(分散型サービス拒否)攻撃は、多数のコンピューターを使って標的のサーバーやネットワークに大量のトラフィックを送りつける攻撃です。

これにより、正規利用者のアクセスを妨げたり、サービスの停止による経済的な損害をもたらしたりします。

特定の企業に対する嫌がらせのほか、政治的な主張を行う手段として利用されるケースも見られます。

また、ボットネット(感染端末群)や反射・増幅(NTP/DNS等を悪用)を悪用し、大規模に展開するのもこの攻撃の特徴です。

近年では、短時間でテラビット級のトラフィックを送りつける事例も報告されています。

参考記事:DDoS攻撃への対策法を徹底解説!初期症状や対策しないリスクを解説

フィッシングは、正規のサービスや取引先を装ったメール・SMSを用いて、偽サイトへ誘導する攻撃手法です。

これは、主にログイン情報や、クレジットカード番号などの情報をだまし取ることを目的に行われます。

送信者のアドレスや件名を巧妙に偽装して本物そっくりの偽サイトへ誘導する「URLクリック型」、電話で個人情報を聞き出す「ビッシング(vishing)」、SMSを使う「スミッシング(smishing)」など、手口はさまざまです。

以前は「不自然な日本語」や「本物と異なる企業ロゴ」が偽サイトの特徴でしたが、近年は生成AIの登場によって見分けるのが困難になっています。

マルウェアとは、コンピューターやネットワークに侵入し、不正な動作を行う悪意あるプログラムの総称です。

ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、ボットなど、さまざまな種類が存在します。

マルウェア感染の主な原因としては、以下が挙げられます。

社内の端末がマルウェアに感染すると、潜伏や自己増殖を許し、ネットワーク全体に被害が広がりかねません。

そうなれば、重要データの窃取、ファイル暗号化、PCの遠隔操作といったさまざまなリスクをもたらします。

また、マルウェアのなかでも近年増加傾向にあるのが、端末やサーバー内のファイルを暗号化して利用不能にし、復号の対価として身代金を要求するランサムウェアです。

暗号化に加えて機密データを外部へ持ち出し、「身代金+データ公開」を盾にする二重勒索(ダブルエクストーション)を行うケースも目立ちます。

参考記事:ランサムウェアとは?被害事例や防止策をわかりやすく解説

SQLインジェクションは、Webサイトの入力フォームなどに対して意図的に不正なSQL文を加え、データベースを操作するサイバー攻撃です。

Webサイトが受け取った入力値をSQL文の一部として扱う脆弱性を突き、情報を読み取ったり、改ざん・削除したりします。

この攻撃が成功すると、個人情報や認証情報の大量流出、取引履歴・設定の改ざん、さらには管理者権限の奪取によるシステム支配など、重大な被害につながりかねません。

ログの異常なクエリやアプリケーションのエラーメッセージで検知できますが、その時点ではすでに被害が広がっている可能性があるため、やはり予防が本命です。

サプライチェーン攻撃は、狙いたい大企業そのものを直接攻めるのではなく、関連企業などを経由して侵入する方法です。

取引先や、ソフトウェア・サービス提供者など、「供給網(サプライチェーン)」の弱点を突いて侵入経路を確保し、最終的に本来の標的に攻撃を仕掛けます。

一つのサプライヤーが侵害されるだけで影響が広範囲に波及する点が特徴で、米国では政府機関や大手企業を含む1万8000社に被害が拡大した事例もあります。

この攻撃では、情報漏えい、業務停止、二次的なランサムウェア攻撃など、被害が多岐にわたるほか、被害状況の全体像の把握が困難です。

中間者(MiTM)攻撃は、通信の途中に第三者が密かに割り込み、送受信されるデータを傍受・改ざん・盗聴する手口です。

被害者は自分の通信が乗っ取られていることに気づきにくいため、被害の発覚が遅れるのが特徴です。

とくに、フリーWi-Fiや暗号化されていないネットワークの利用で発生しやすく、ログイン情報や重要データが盗まれる危険があります。

この攻撃の目的は、認証情報や決済データの窃取、セッションのハイジャック、通信内容の改ざんによる不正送金や詐欺誘導など多岐にわたり、企業や個人に深刻な被害をもたらすため注意が必要です。

個人のスマートフォンから企業の基幹システムまで、あらゆる接点が狙われる現在、単一のセキュリティ対策では効果的に攻撃を防ぐことができません。

複数の方法を複合的に組み合わせ、適切にセキュリティを強化することが重要です。

それぞれの方法について、詳しく解説します。

メールセキュリティの強化は、なりすましやフィッシングメールなどによる攻撃を防ぐうえで欠かせません。

例えば、「怪しいURLをクリックしない」「見覚えのない宛先からの添付ファイルを開かない」といった点を意識するだけでも、被害に遭う可能性を減らせます。

また、フィルタリング機能でなりすましメールを技術的に検知・拒否したり、ファイルやURLリンクを自動スキャンしたりするシステムを導入し、不審な挙動を隔離することも有効です。

このほか、社内教育も欠かさず、怪しいメールや不自然な文体に気づけるよう訓練しましょう。

Webブラウザのセキュリティ強化は、フィッシングサイトへの誘導や不正スクリプト(クロスサイトスクリプティングなど)による情報流出を防ぐうえで不可欠です。

例えば、ブラウザのセキュリティ設定で、ダウンロードするデータやファイルをスキャンする機能を有効にするといったことが挙げられます。

また、閲覧履歴やキャッシュ、Cookieなどの自動削除も、追跡型広告やセッションの乗っ取りリスクを低減します。

このほか、WebフィルタリングやDNSセキュリティを併用し、不審サイトへのアクセス自体を遮断することも効果的です。

参考記事:Webフィルタリングとは?活用するメリットや導入のポイントを解説

アクセス管理は、誰が、どのシステムに、どの範囲までアクセスできるかを制御する仕組みです。

業務上必要な範囲に絞ってアクセス権限を付与し、不要な権限は速やかに削除しましょう。

管理者権限など、重要アカウントは最小限に限定し、安易に共有しないのが基本です。

また、アクセス履歴を定期的に確認し、異動や退職に伴うアクセス権の更新・削除を速やかに行える体制を整えておくことも重要です。

このほか、アクセスログを定期的に監査し、異常なアクセスや不審な操作を自動検知できるようにしておけば、内部不正、侵入後の被害拡大も防止できます。

ログイン情報の漏洩は、個人・企業を問わず、代表的な侵入経路の一つです。

IDやパスワードは共有を禁止し、複雑で推測されにくいパスワードを設定しておきましょう。

具体的には、英字(大文字と小文字を含む)や数字、記号などが混在しており、なおかつ文字列が長いものが理想です。

反対に、ユーザーの氏名や誕生日、電話番号などが入った短い文字列は特定されやすいためパスワード・IDとしての利用は避けるのが望ましいです。

また、パスワードのみの認証に依存せず、多要素認証(MFA)の導入も検討しましょう。

多要素認証があれば、万が一、ID・パスワードが流出した場合も、不正アクセスリスクを大幅に低減できます。

ソフトウェアの定期的な更新は、サイバー攻撃の多くが狙う「脆弱性」を塞ぐうえで、基本的で効果的な防御策です。

既に導入しているOSやアプリケーション、ブラウザ、プラグインなどに、常に最新のセキュリティパッチを適用することで、既知の脆弱性を悪用した攻撃を防ぎます。

更新を自動化できるパッチ管理システムの導入や、テスト環境での検証を経て段階的に適用する運用ルールの策定も、効率的に安全性を確保するうえで有効です。

また、サポートが終了したソフトウェアの利用を避けるほか、資産管理とアップデート状況の可視化も行いましょう。

ソフトウェアやバージョンごとの差異をなくすため、一括管理できる体制を整えておくとより安心です。

従業員に対する定期的なセキュリティ教育は、技術的な対策だけでは防ぎきれない「人的リスク」を軽減する最も効果的な対策です。

従業員一人ひとりが、フィッシングメールや不審なリンク、偽サイトなど、典型的な手口を理解して対策できれば、攻撃の入口を未然に封じることができます。

教育の内容には次のようなものも含め、総合的にリテラシーの底上げを図りましょう。

座学だけでなく、疑似メール演習や情報持ち出しテストといった実践的な訓練を通じ、「気づく・報告する」文化を根づかせることが大切です。

経営層から現場まで、一貫したセキュリティ意識が浸透すれば、組織全体の防御力を高められるでしょう。

フィルタリングやアンチウイルスなど、複数の機能が搭載された外部ツール・システムを導入することで、よりセキュリティを強固なものにできます。

万が一サイバー攻撃を受けていることが発覚した場合も、すぐにサポートに連絡できるため、緊急時の対応を適切に行えます。

クラウド利用やリモートワークが一般化する現代においては、「すべてのアクセスを信頼しない(Never trust, always verify)」という考え方に基づく、ゼロトラストなセキュリティ環境の構築が必要です。

リスクを抑えた環境を実現するためには、さまざまな方向から安全性を高められるセキュリティシステムの導入が欠かせません。

例えば、「FLESPEEQ UTM」なら、ファイアウォール、アンチウイルス、アンチスパム、Web(URL)フィルタリングといったセキュリティ機能を搭載しているため、複数のリスクに対応可能です。

これらの機能を1つに集約することで、運用管理を行う負担を減らしつつ、サイバー攻撃に対する安全性を高められます。

サイバー攻撃を完全に防ぐことは困難です。

どんなに堅牢な対策を講じていても、侵入や被害が発生する可能性はあります。

重要なのは、そのような事態に陥ったときにどう対処するかです。

平時から対応フローを整備し、迅速に判断できるようにしておきましょう。

攻撃が判明した際、最優先に考えるべきことは、被害の拡大防止です。

まず、感染が疑われる端末やサーバーをネットワークから切り離し、USBや共有ドライブなど、他の経路による拡散を防止しましょう。

このとき、電源をすぐに落とすとログが消えてしまう可能性があるので、証拠保全のためログやシステムの状態を維持することが重要です。

次に、被害範囲の特定と影響分析を進め、各関係部署、経営層、CSIRT、外部専門機関へ速やかに報告を行い、連携を図ってください。

この初動の正確さが、復旧スピードや法的対応の正当性を左右するため、適切な判断が求められます。

封じ込めが終わったら、感染源を完全に除去し、安全なシステムの状態を再構築する必要があります。

まず、最新のウイルス対策ソフトやEDRを用いてフルスキャンを実施し、マルウェア、バックドアなどの痕跡を徹底的に除去しましょう。

続いて、感染経路の特定と脆弱性の修正を行い、再発防止策を講じたうえで、感染していないバックアップからデータやシステムを復旧させます。

とくにランサムウェアなどは、削除後も暗号化ファイルや再感染リスクが残るため、安全なデータの復旧が重要です。

このとき、感染前のバックアップであることを必ず確認し、別環境で検証したうえで復旧を進めてください。

復旧後は監視体制を強化し、ログ分析やセキュリティ監査を通じて再感染、潜伏リスクを慎重に確認します。

上記の対応が完了したら、今後、同じような被害を繰り返さないために仕組みづくりを行いましょう。

まず、発生原因や侵入経路、検知の遅れなどを分析し、技術的・組織的な弱点を明確にしたうえで、セキュリティポリシー、運用ルール、権限設定の見直しを行います。

インシデント対応記録を整理し、改善策について、実施する日時、担当者、具体的な内容を明確にしてください。

その後、脆弱性管理とシステムの更新、ログ監視や多要素認証の導入、定期的なバックアップなど、実効性のある対策を組み合わせて運用に落とし込みましょう。

このほか、社内での研修も行い、次の攻撃に備えた持続的な改善サイクルを確立することが再発防止の鍵となります。

サイバー攻撃のリスクは、私たちの生活やビジネスのあらゆる場面に潜んでいます。

フィッシング、マルウェア、サプライチェーン攻撃など、その種類は多く、単一のセキュリティ対策では不十分です。

万が一攻撃の標的になれば、業務・サービスの停止によって経済的な損失や、信頼の失墜を招きかねません。

企業・個人それぞれが攻撃の種類や手口を理解し、日常的に対策を行うとともに、さまざまなサイバーリスクに対応できるセキュリティシステムの導入を検討しましょう。

FLESPEEQ UTMは、アンチウイルス、Webフィルタリング、IDS、IPSなど複数のセキュリティ機能を搭載しています。

これらの機能を一つに集約しているので、コストと管理負担を抑えながら、安全なネットワークを構築することが可能です。

導入支援だけでなく、お客様のご要望に応じて保守、トラブル対応まで幅広くサポートします。まずはお気軽にお問い合わせください。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。