セキュリティ 2026.02.04

2025.12.01

セキュリティ

社会のデジタル化が進んだことにより、利便性は高まりましたが、その一方でコンピューターウイルスの脅威は増加しています。

ウイルスの種類は多岐にわたり、それぞれ目的や被害規模が異なるため、幅広く予防しなければなりません。

本記事では、各コンピューターウイルスの種類ごとに、感染経路や被害事例を紹介します。自社での対策に役立ててください。

生活のあらゆる場面でインターネットやデジタルデバイスが欠かせない現代において、コンピューターウイルスの脅威は身近なものになっています。

一口にウイルスといっても、その種類は多岐にわたり、被害の内容や規模もさまざまです。

以下では、代表的なウイルスと、その特徴を紹介していきます。

被害事例もまとめているので、あわせて確認しておきましょう。

| 名称 | 特徴 |

| ランサムウェア型ウイルス | PCやスマートフォンなどの端末に侵入したのち、サーバーや端末内部のデータを暗号化し、解除と引き換えに金銭(身代金)を要求する |

| トロイの木馬型ウイルス | 無害なプログラムやファイルに見せかけてユーザーをだまし、コンピューター内部に侵入して悪意のある動作を行う |

| ワーム型ウイルス | 自己増殖能力と自律的な拡散能力を持つ感染対象となるファイルや、ユーザーの操作を必要としない |

| ファイル感染型ウイルス | 宿主となるファイルに寄生し、そのファイルが実行されるたびに自身のコピーを作成して感染を拡大させる |

| マクロ型ウイルス | Microsoft Office製品(Word、Excelなど)に搭載されている、一連の操作を自動化するための機能である「マクロ」を悪用して作られたウイルス |

| スパイウェア型ウイルス | ユーザーの許可なく、コンピューターに侵入し、内部の情報やユーザーの行動を秘密裏に監視・収集し、外部の第三者へ送信する |

| ワイパー型ウイルス | コンピューターやネットワークに侵入し、その名の通り、システム内のデータやファイルを完全に消去(ワイプ)または破壊する |

| ファイルレス型ウイルス | ハードディスクなどのファイルとして実体を残さず、OSにもともと備わっている正規の機能や、コンピューターのメモリ空間を悪用して攻撃を行う |

ランサムウェア型は、感染した端末のデータを暗号化し、元に戻すために身代金を要求するサイバー攻撃に用いられます。

被害者が支払いに応じない場合には「データを破壊・消去する」「外部へ流す」などと脅迫するケースもあります。

ランサムウェア型ウイルスによる攻撃は、さまざまなサイバー攻撃の中で特に被害額が大きくなりやすいのが特徴です。

また、業務システムや顧客情報を扱うネットワークが感染してしまうと、企業の信用失墜を招きかねません。

このウイルスは、主に暗号型、ロック型、破壊型、暴露型、消去型に分けられますが、近年は、これらを組み合わせた二重脅迫型が増加しています。

これにより、身代金を支払ってもデータが戻らないなど、被害が深刻化しています。

参考記事:ランサムウェアとは?被害事例や防止策をわかりやすく解説

| 種類 | 特徴 | 具体例 |

| 暗号型 | PCやサーバー内のファイルやデータを暗号化し、ユーザーを脅迫する | WannaCry(ワナクライ) CryptoWall(クリプトウォール) TeslaCrypt(テスラクリプト)など |

| ロック型 | PCの画面をロックし、システム等のアクセスを妨害する | CryptoLocker(クリプトロッカー)など |

| 破壊型 | 重要なファイルやデータを破壊し、システムを使用不可にする | Petya(ペトヤ) Bad Rabbit(バッドラビット)など |

| 暴露型 | ユーザーの所有する重要なファイルやデータを外部へばら撒くと脅迫する | MAZE(メイズ) Alpha(アルファ)など |

| 消去型(削除型) | 保有するファイルやデータを不正に削除し、脅迫する | Jigsaw(ジグソー)など |

出典:マルウェア「ランサムウェア」の脅威と対策(脅威編)|警視庁

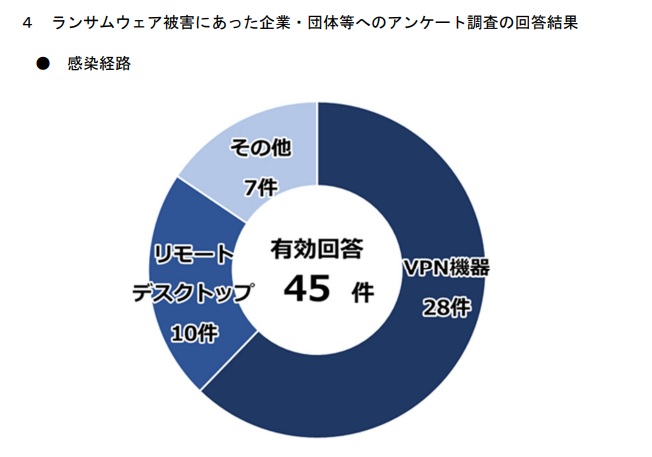

ランサムウェアの感染経路は多岐にわたりますが、警視庁が発表しているデータによると、最も多いのはVPN機器となっています。

VPN機器に次いで多いのが、リモートデスクトップからの感染です。

特に、古い端末や更新されていないソフトウェアは脆弱性がそのままになっているので、リスクが高いです。

参考記事:ランサムウェアの感染経路をランキング形式で紹介|経路の特定方法や侵入防止対策を解説

2025年、国内の電気事業会社が、消失型ランサムウェアによる被害を受けたことを発表しました。

バックアップも含めて削除されたため被害の全容は分からないものの、顧客の企業・口座情報、加入プランや電気料金の明細などが削除されたと見られています。

一部機密性の高いデータが削除されていますが、外部への流出は確認されていません。

同社は、不正に利用されたアカウントを削除するとともに、アクセスキーの無効化やログ監視体制の再構築、アクセス制御・委託先管理の見直しを実施しています。

トロイの木馬型ウイルスは、悪意のないプログラムに見せかけて内部に侵入し、ユーザーが気付かないうちに被害が広がっていくコンピューターウイルスです。

一般的に無害なプログラムを装っているため、一見しただけでは感染に気付きにくいのが特徴です。

また、ほかのウイルスをダウンロードしたり、別の企業ネットワークへ侵入したりするための踏み台として悪用されるケースも少なくありません。

単独のプログラムとして独立しているので、感染対象となる「ファイル」が無くても作動します。

トロイの木馬には、主に以下のような種類があり、目的に応じて動作が異なります。

| 種類 | 特徴 |

| ダウンローダー型 | 端末に他のマルウェアをダウンロードする |

| バックドア型 | 攻撃者が遠隔から端末を操作できる裏口(バックドア)を設置する |

| キーロガー型 | キーボード操作の履歴や画面のスクリーンショットをダウンロードし、外部に送信する |

| クリッカー型 | ユーザーの意図しない動作(広告やリンクのクリックなど)をさせ、悪意のあるサイトへ誘導する |

| プロキシ型 | 端末のネットワーク設定を変え、外部から攻撃の踏み台に利用する |

| ボット型 | 感染端末を遠隔操作し、サイバー攻撃などの不正な活動に加担させる |

例えば、バックドア型では感染した端末の遠隔操作が可能になり、端末のファイル操作や外部への送信ができるようになります。

攻撃者はこれらを駆使してサイバー攻撃を仕掛けるほか、フィッシング詐欺などに併用することも少なくありません。

トロイの木馬の主な感染経路としては、フィッシングメールやSNS、改ざんされたWebサイト、Wi-Fiネットワークなどが挙げられます。

既存のサービスや見慣れたファイルに見せかけて油断を誘うのが特徴です。

また、感染していることに気づきにくい点にも注意が必要です。

USBメモリや共有フォルダを介して拡散することもあるため、企業では一台の感染がネットワーク全体に影響を及ぼしかねません。

大学内において、教職員のPCがトロイの木馬の一種「Emotet」と思われるウイルスに感染した事例があります。

これにより感染したPCの認証情報が窃取され、スパムメールの不正送信などに悪用される事態となりました。

感染端末から送信されたメールは9000件を超えましたが、この件による情報漏えいの有無は確認されていません。

同校では、当該端末をネットワークから遮断し、認証情報の変更を実施したのち、教職員・学生に向けてマルウェアのスキャン、対策ソフトウェアの実施、注意喚起などを行っています。

ワームは自己増殖・自動拡散するウイルスで、感染対象となるファイルや、ユーザーの操作を必要としないのが特徴です。

ワームは「虫」という意味ですが、これはネットワーク内を這い回って拡散する性質に由来しています。

感染すると、端末内のデータを破壊したりシステムリソースの大量消費を引き起こしたりする危険があります。

メール・Webサイト経由などで爆発的に広がりやすく、企業ネットワーク全体が麻痺するなど、被害が広範囲に及びがちです。

ワームには、メールの添付ファイルによって拡散されるものや、ソフトウェアの脆弱性を突いて感染するものなど、さまざまな種類があります。

例えば、初期の代表的なワーム「LOVELETTER」は、メールの添付ファイルを通じて世界中に感染を広げ、個人ファイルの破壊や大量の迷惑メール送信を引き起こしました。

| 名称 | 特徴 |

| LOVELETTER | メール受信者が添付ファイルをクリックすることで感染するウイルス。メールの宛名が「I Love You」となっているのが特徴。 |

| SQL Slammer | 「Microsoft SQL Server 2000」の脆弱性を突き、世界中に拡散されたウイルス。通信帯域を大量に消費し、通信速度を著しく低速化させる。 |

| MyDoom | メールなどのネットワークを使った共有機能を経由、またはその脆弱性を利用して広がるウイルス。スパムメールを自動で大量に送信する特徴を持つ。ファイル共有ソフトウェア(P2P)を通じた感染も報告されている。 |

主な感染経路としては、ほかのウイルス同様、メールの添付ファイルや共有ファイル、外部メディアなどが挙げられます。

また、古いOSやネットワークの脆弱性も入口となり、そこから別の端末へ広がっていきます。

自己増殖や自動で機能を拡張する特徴があるため、一度感染してしまうと急激に拡大し、大規模な被害に発展しかねません。

SMBプロトコルによる総当たり攻撃を受けたことが原因で、企業内にワームが拡散した事例があります。

この件では、外部持ち出し用のPCにグローバルIPアドレスが付与され、一時的に外部からアクセスできるようになったところで、総当たり攻撃を受けています。

その後、感染したPCがVPN経由で組織ネットワークにアクセスし、組織内のサーバーやパソコンに広がっていきました。

ファイル感染型ウイルスは、実行ファイルに寄生して増殖するタイプのコンピューターウイルスです。

感染後はそのファイルを通じて動作し、ほかのプログラムファイルやシステム領域に広がっていきます。

通常のアプリケーションと見分けるのが難しく、ユーザーが気付かずに実行してしまうことが多いのが特徴です。

動作としては、主にファイルの破損や削除、PCの動作不良などが挙げられます。

古典的なウイルスながら現在も利用されている根強い脅威の一つです。

ファイル感染型は、「上書き型」と「追記型」の二つに分けることができます。

いずれも静かに増殖するため、組織的な被害に発展するリスクが高いです。

感染するたびにコードを変える性質があるものも存在し、シグネチャベースでの検出を困難にしています。

| 種類 | 特徴 |

| 上書き型 | 感染対象のファイルの一部または全体の内容を改ざんして上書きするタイプ。 元のプログラムが書き換えられるため、ファイルが破損し、正常に動作しなくなる場合がある。 感染したファイルの検出が難しい傾向。 |

| 追記型 | ファイルに不正なコードを追加するタイプ。 元のプログラムコードはそのまま残ることが多く、感染に気づきにくい。 ファイルにウイルスコードが追記されてファイルサイズが増えるため、早期に発見できることがある。 追記されたコードを削除すれば、元のファイルを復元できる場合がある。 |

メールに添付された実行ファイルや、不正なWebサイトからダウンロードしたファイルなどが主な感染経路です。

組織ネットワークでは、USBメモリや外付けハードディスクを介して感染が拡大するケースもあります。

独立行政法人情報処理推進機構セキュリティセンターの公表する届出事例によると、企業が利用している外部サービスから不審な通知があり、ウイルス感染が発覚したケースがあります。

この件では、社内のPCに届いたメールに悪意あるURLが記載されており、そこに従業員がアクセスしたことでウイルスがダウンロードされ、感染したと見られています。

これにより同社は、第三者による当該サービスへの不正アクセスや、システム上のデータが改ざんされるといった被害を受けました。

その後、侵害されたメールアカウントのパスワード変更や、所管省庁への報告などの対処が行われています。

参照:コンピュータウイルス・不正アクセスの届出事例|独立行政法人情報処理推進機構 セキュリティセンター

マクロ型ウイルスは、Microsoft WordやExcelといった、マクロ機能付きの文書ファイルによって感染・拡大するタイプのウイルスです。

マクロ機能は、複数の操作をまとめて行える便利なプログラムです。

例えばExcelであれば、定型データ入力や転記、特定条件下でのファイル分類・整理の自動化などが挙げられます。

マクロ型ウイルスではこの機能が悪用され、WordやExcelなどのマクロ機能を開くことで自動的にマルウェアが実行、感染する仕組みになっています。

主な種類としては、「Melissa(メリッサ)」や「Concept(コンセプト)」「Laroux(ラルー)」が挙げられます。

いずれも古典的な手法であるものの、業務で用いられるソフトウェアに仕込まれるため、被害範囲が大きくなりがちです。

| 種類 | 特徴 |

| Melissa(メリッサ) | メールの添付ファイルや文書を開くことで感染する。 マクロ機能が悪用され、Melissaに感染したメールがアドレス帳の連絡先に自動送信される。 |

| Concept(コンセプト) | 感染したWord文書を開くことでマクロが自動的に実行される仕組みのウイルス。 初期型のマクロ型ウイルスであり、被害は小規模だったものの、実行ファイルだけでなくデータファイルが感染するという危険性を世間に認知させた。 |

| Laroux(ラルー) | 感染したExcelファイルを開くことで作動するウイルス。 目立った被害が出ないため、感染に気づかず、気づいたら複数の媒体へ感染させていることもある。 |

不審なメールや悪質なサイト由来のWord・Excel形式のファイルを開くことで感染することが多いです。

文書ファイルを装って配布されるので、ほかのマルウェアに比べ、ウイルス対策ソフトで見つけにくくなっています。

クラウドストレージの共同編集機能を介して感染ファイルが同期される例もあるので、リモート環境下ではとくに注意が必要です。

1999年、Wordマクロを悪用する「Melissa」が世界的に流行し、大学を含む多くの教育機関、組織が対応に追われました。

メールに添付されたファイルを開くことで、マクロウイルスの自動検出機能が停止する恐れがあったため、各機関で注意喚起が行われています。

このウイルスは、Outlookに干渉し、アドレス帳に登録されたメールアドレスに対して自動的に感染したファイルを送信するものでした。

感染が拡大しやすいウイルスの性質を鑑み、各組織ではワクチンソフトを取り扱うサイトの紹介など、それぞれに対策を行っています。

スパイウェア型ウイルスは、ユーザーが気付かないうちにコンピューターに侵入し、取得した情報を第三者に送信するプログラムです。

従来の「ファイルを破壊・暗号化する」タイプとは異なり、被害者が感染に気付きにくいのが特徴で、長期間にわたって情報が抜き取られる恐れがあります。

スパイウェアに感染すると、システム負荷やネットワークの遅延といった副次的な影響が出ることがあるため、感染が疑われる場合には速やかにスキャンを実施することが大切です。

スパイウェアは、ユーザーの閲覧履歴やアプリ操作履歴を監視するなど、プライバシーを侵害します。

主な種類としては、下表の4つが挙げられます。

| 種類 | 特徴 |

| アドウェア | 無料サービスやソフトウェア提供の対価として、広告を表示するプログラム。 大量のポップアップやバナー広告が表示されるため、PC操作を阻害することがある。 閲覧履歴を外部に送信することがある。 |

| キーロガー | キーボード入力を記録し、情報を外部に送信する。 パスワード・クレジットカード情報などが流出するリスクがある。 |

| ブラウザハイジャッカー | ブラウザの設定を勝手に変更する。 |

| リモートアクセスツール | PCを遠隔操作する。 |

重要なデータが盗み取られる危険もあるため、事前に対策し、感染を防ぐことが重要です。

スパイウェアは、メールの添付ファイルやWebサイト、フリーソフトのダウンロードなどによって感染するのが一般的です。

また、改ざんされたWebサイトや不正な広告を通じて第三者による遠隔操作が行われ、感染することもあります。

イスラエルで開発されたスパイウェア「Pegasus(ペガサス)」に感染した事例では、スマートフォンが攻撃対象になることがわかっています。

デバイスに不正アクセスし、報道に携わるジャーナリストのメール・通話記録・連絡先といった個人情報が盗み出される事案も報告されています。

iOS/Androidともに被害が確認されており、セキュリティパッチ適用後に侵入されたケースもあるため注意が必要です。

ワイパー型ウイルスは、感染した端末のデータを破壊し、完全に使用不可にするコンピュータウイルスです。

英語のwipe(消す)から名前が付いているように、一度破壊されたデータは復元できません。

そのため、破壊や混乱を目的にした攻撃で用いられます。

被害を受けた組織は、業務の停止や機器の交換などを余儀なくされるため、復旧コストが極めて大きくなるのが特徴です。

最近では、正規のツールを悪用して展開するケースが増えており、防御の難易度が上がっています。

ワイパー型には主に以下のような種類があり、感染すると作業中に資料が消失したり、ドライブごと使用不可能になったりすることがあります。

OSが起動できなくなれば、機能停止を誘発することになり、業務に重大な影響が出ます。

| 種類 | 特徴 |

| ファイルワイパー | 特定のファイルを狙う |

| ディスクワイパー | ハードディスク内のデータを狙う |

| MBRワイパー | MBR(マスターブートレコード)を狙い、OSを起動できなくする |

ワイパー型ウイルスは、メールに添付されたファイル、USBメモリ、Webサイトからダウンロードした不正なファイルやプログラムなどが感染の原因となります。

これらを介して侵入し、管理者権限を奪取して破壊フェーズへ移行する流れが一般的です。

脆弱なリモートアクセスを狙って侵入する手口や、重要な領域まで達してから破壊を始める手口も存在します。

2018年、「Olympic Destroyer」というウイルス攻撃により、平昌オリンピックのWebサイトが停止する事件がありました。

この事例では、業務に関係がある企業から感染した可能性が示唆されていますが、最初に侵入を許した経路は明確になっていません。

しかしながら、サプライチェーン経路や委託先のセキュリティが侵害されると、目的のシステムに到達されやすくなるのは明白です。

企業は自社だけでなく、関係企業・委託先企業のセキュリティ対策にも注意を向ける必要があります。

ファイルレス型ウイルスは、OSの機能を悪用して攻撃するマルウェアです。

従来のように実体ファイルを持たず、メモリ上で直接動作し攻撃します。

PCに標準で組み込まれているソフトウェアを悪用するため、痕跡が残りにくいのが特徴です。

ファイルが残らないため、再起動によって痕跡がわからなくなってしまうこともあり、対応が遅くなるケースもあります。

一見すると正規のツールの動作なので、従来のセキュリティ対策では検出されない可能性があります。

ファイルレス型ウイルスは、Windows PowerShell、Windows Management Instrumentation(WMI)など、OSに標準搭載されたツールを悪用して攻撃を実行します。

いずれもファイルを作成せずに正規の機能を利用するだけなので、従来のウイルスより検出が困難です。

| 標的になりやすいツール | 概要 |

| Windows PowerShell | Windowsの中枢部へのアクセスを可能にするスクリプト言語のこと。 Windowsを利用するうえで欠かせない要素であるため、攻撃者はファイルレス型ウイルスとして利用し、攻撃をしかける。 |

| Windows Management Instrumentation(WMI) | OS上での情報管理や収集・操作を行う仕組み。 コンピューター上の全ての情報にアクセスできることから、攻撃者が情報の盗取や不正操作を行うための標的にされやすい。 |

ファイルレス型ウイルスは、不正なファイルやURLが添付されたメール、フィッシングサイト、悪意のある広告などが主な感染源となります。

その後、PowerShellやWMIを利用してウイルス対策ソフトをくぐり抜け、メモリ上で不正なコードを実行します。

このほか、リモートデスクトップの脆弱性や管理者権限の奪取などによって内部展開されるケースも珍しくありません。

2019年、大手電機メーカーの中国拠点がサイバー攻撃を受けた事例では、管理サーバを通じて、ファイルレス型ウイルスが国内拠点にまで拡散したと見られています。

遮断・封じ込めが行われたものの、これにより流出したデータファイルは約2万件に上り、一部機密性の高い情報も含まれていました。

この被害を受けて、メーカーは地域間・拠点間ネットワークのアクセス制限の強化や全サーバーへのアクセス制御を厳格化することを発表しています。

コンピューターウイルスには、ランサムウェア・トロイの木馬・ワーム・ファイル感染型など、さまざまな種類があります。

これらによる被害の事例を見ると、ウイルスによって業務が停止したり重要情報が流出したりと、深刻な影響を受けていることがわかります。

企業のシステムがウイルスに感染すると、ネットワークにまで被害が拡大するケースが多いため、コンピューターウイルスに対する対策が不可欠です。

セキュリティソフトの導入、OS・ソフトウェアの定期更新などで感染を防ぎ、万一感染した場合でも、正しい対処法で被害の拡大を抑えましょう。

「FLESPEEQ UTM」は、アンチウイルスやWebフィルタリング・IDS・IPSなど、複数の機能を集約したセキュリティサービスです。

UTMを導入するとサイバーリスク対策を一括管理できるため、運用管理やコストの負担を軽減することが可能です。

ご要望に応じて保守・復旧を専門エンジニアが担当するため、情シス担当者のいない企業様でも安心してコンピューターウイルス対策に取り組んでいただけます。

日本通信ネットワークは、企業ごとに、企画立案から構築・運用までワンストップで、ICTソリューションサービスを提供しています。

IT担当者様が、ビジネス拡大や生産性向上のための時間を確保できるよう、全面的に支援します。

お問い合わせ・ご相談・お見積りは無料ですので、お気軽にお問い合わせください。

サービスに関するご質問、お見積りご相談他、

お気軽にお問い合わせください。

※弊社休日のお問い合わせにつきましては

翌営業日以降の回答となります。 ご容赦ください。